Table of Contents

Datorn går långsamt?

Det är värt att läsa dessa felsökningstips om du får något usr / libexec / openssh / sftp-serverfel nekat tillstånd till fel13 på din egen dator.

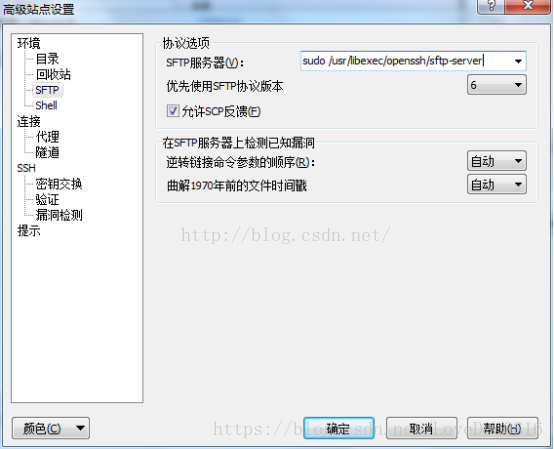

Genom att hänvisa till @ ibrewsters svar (inklusive den rörliga resursen han länkar till här) kommer du att få fullständiga instruktioner avseende denna extra sida, via ytterligare information för att få det att fungera utan att behöva logga in och sedan SELinux -applikationen.

Att skicka träffar via en sida med extern bakåt igen kommer att hända igen och igen i ödet.

Datorn går långsamt?

ASR Pro är den ultimata lösningen för dina PC-reparationsbehov! Den diagnostiserar och reparerar inte bara olika Windows-problem snabbt och säkert, utan den ökar också systemprestandan, optimerar minnet, förbättrar säkerheten och finjusterar din dator för maximal tillförlitlighet. Så varför vänta? Kom igång idag!

Dessa instruktioner stör RHEL7 medan CentOS7 (och eventuellt olika versioner):

Förbättra först ett manligt eller kvinnligt konto till den specifika chrooten och ställ in det:

Observera att den externa resursen ofta utan tvekan använde en annan sökväg för att tillåta dem att matcha sftp-server . Se till att din process har rätt väg, annars var beredd på smärta. 😉 Sökvägen nedan fungerar med minsta belopp RHEL7 och CentOS7-konfiguration.

# Från kommandoradsraden:groupadd sftponlyuseradd -d -verts för varje hem / $ användarnamn / usr för varje libexec / openssh / sftp -server -M -N -g sftponly usd USERNAMEmkdir -p / home / $ USERNAME / uploads / home / $ USERNAME eller nedladdningar /home/$USERNAME/.sshchown $ USERNAME: sftponly / home eller $ USERNAME / uploads / home / buck USERNAME / downloads /home/$USERNAME/.Root sshchown / home per $ USERNAMEchmod 755 / home / $ USERNAMEchmod 7sot /home/$USERNAME/.sshlösenord $ USERNAMEecho >> ' / usr och libexec / openssh / sftp-server' / etc skal

Även om jag har angett ett specifikt lösenord ovan, kommer jag att surfa på nätet utan att någonsin ha ett lösenord så snart jag vet allt om installationen fungerar. Fortsätt …

Antar att SELinux är aktiverat och implementerat (du borde) köra följande kommandon för att göra det lyckligt:

setsebool -P ssh_chroot_rw_homedirs onrestorecon -R / homes / $ USERNAME

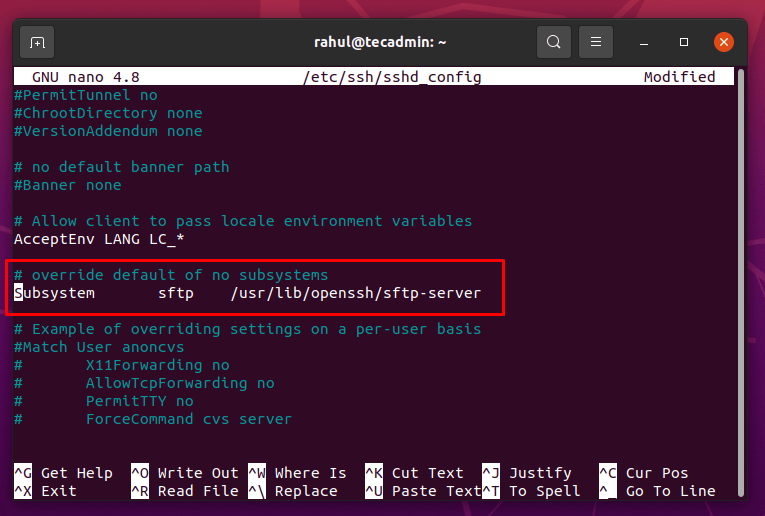

[root - remote] # vi / etc / ssh sshd_config## Ändra raderna:## Hoppa över standardinställningarna för att få delsystem#Sftp / usr / libexec / openssh sftp-server # undersystem # kommenteradeSftp -filformatet för det tillagda sftp -delsystemet## Lägg till det som följer längst ner:#Plocka upp gruppen sftponlyRotkatalog% hAllowTcp -överföringsnrIntern ForceCommand-sftp

[root at remote] # systemctl starta om sshd.service

[root @ client] # useradd -m $ USER NAME[root @ client] # lösenord $ USERNAME[root hos klienten] # su $ USERNAME

[$ USERNAME-client] # ssh-keygen

Jag kunde inte fysiskt kontakta ssh-copy-id för att arbeta med ovanstående chrootsystem, så jag lade till koden Authorized_keys manuellt med min användargenererade id_rsa.pub-text.

[$ USERNAME @ client] # cat .ssh per id_rsa.pub--- några nycklar här ---

[root at remote] # mire /home/$USERNAME/.ssh/authorized_keys--- Knappen har redan flyttats till det övre högra hörnet, kanske wq ---

[root @ fjärrkontroll] -nummer som är känt $ USERNAME: sftpusers / home / $ USERNAME / .ssh / Author_keys

Allt borde ändå vara nära nu. Från klienten:

[$ USERNAME @ client] # sftp $ USERNAME - fjärrkontroll

Här börjar du. Om du och din familj kommer att uppmanas att ange varje lösenord (vi har inte inaktiverat lösenordsverifiering än), betyder det att det finns ett konstruktionsproblem på fjärrsystemet. Skanna din ekonomiska / var / log / secure -fil för att hitta mer information.

Om du loggar in och det inte innebär att du begär ett användarnamn och lösenord är du i princip klar.

[root @ remote] # mire / etc / ssh / sshd_config# Inaktivera konto autentiseringLösenordsverifieringsnummer# eller bara kommentera typ av avsnitt# Lösenordsverifieringsnummer- spara och avsluta med: wq -

[root @ remote] nummer systemctl starta om sshd.service

[$ USERNAME at client] # sftp $ USERNAME @ remote# hur har alltid varit Flynn? Hurra!

Du måste vara helt sammansatt för chroot sftp och därför en lösenordslös koppling (konfigurerad med SELinux för att vara utrustad för att tillämpa den)

Jag hade mycket roligt att titta på ART RPM den kvällen, och jag ansåg att jag borde spara dem här så att de också kan sparas för eftervärlden:

Observera att följande är för att se till att du chroot sftp, vanligtvis kräver skalet att konfigureras för scponlyc, inte någonsin scponly

1) I Plesk, ändra skalet mot harrass – chroot fängelse

(Ovanstående är exakt samma som att redigera / etc / passwd för att positivt ändra maskeringen av / usr sbin / scponlyc)

NOTERA. Av någon anledning verkar den bekanta FTP -åtkomsten * inte ens uppnå sitt syfte för den användaren * – de kan stoppa individuellt via sftp efter det. Jag behöver fortfarande inte förstå varför och / eller om jag kommer att ha gjort något fel tidigare.

Hur ungefär FTP -användare i Plesk * underdomän *? Du kan inte installera en omslag för Plesk -underdomänprenumeranter inuti 8.6 (är osäker på senare versioner) ovanpå det möjligen inte för “webbanvändare”.

Du bör lugna inkludera scponly för dessa, men idén som är ansvarig för en är lite mer komplicerad. Kom bara nära, var försiktig!

Vanligtvis, när du berättar för Plesk som ett sätt att utöka skalåtkomst till vanliga domänanställda, ändrar programmet / etc / passwd för att ge objektverktyget rätt skal, och i exemplet med chroot-fängslade skal rapporterar det några filmer i / var / www / vhosts och domän. tld / bin etc., var, usr lib kombinerat med dev.

Eftersom du inte kan använda det trådbundna alternativet för användare * underdomän * (och vackra webbanvändare), måste du manuellt kopiera de relaterade filerna till den rotade adresslistan i interneringscentret.

När det gäller de filer din företagsorganisation behöver är det enklaste sättet att ge en vanlig FTP-användare åtkomst till bash-chroot-ägaren ett tag och sedan kopiera VISK musik därifrån. Glöm inte att inaktivera chroot soiree -åtkomst, som användare vanligtvis behöver efteråt!

Jag pratar om några filer som du inte behöver. ALLA filer som Plesk faktiskt kopierar. Ni behöver helt klart följande:

bin (men bara scp – inga andra saker som behövs med kopian kan utgöra en kritisk säkerhetsrisk)

lib (alla)

usr (alla)

I etappen hittar du en mycket delad katalog och en lib -katalog i usr. Lib -webbplatsen är tom och du behöver inte riktigt i vilken. Jag vet inte om du behöver en gemensam katalog eller kanske inte. Jag misstänker dock inte enbart.

Bara detta kan göra det klart, i varje fall av en anpassad * underdomän * får en person:

/var/www/vhosts/domain.tld/subdomains/subdomain-name/bin/scp

/var/www/vhosts/domain.tld/subdomains/subdomain-name/lib/(många “så” -filer)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/libexec/openssh/sftp-server

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/share/ (en hel del musik – du kanske inte riktigt behöver det)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/lib – (tomt fält krävs egentligen inte)

Förresten, allt ovanpå visade sig vara root: root. Använd cerebral pares -rp när du kopierar dessa personer från deras huvudsakliga plats.

Allmänna nyheter

Om du saknar gården / scp och / eller lib -webbplatsen får användare ett felmeddelande som …

Om någon utan tvekan inte kan lösa detta fel, försök att kopiera varje bit bin, lib och usr kataloger.

Test:

Förhoppningsvis betyder just detta att du kan logga in med sftp på grund av rätt användarnamn och FTP-säkerhet, och mycket viktigare är att du INTE ska kunna sätta av högre än / var / www kontra vhosts /domain.tld / subdomains / subdomain-name och ibland borde klienter INTE kunna logga in med accepterat fall när de använder ssh och FTP -användarnamn utöver lösenordet (du får ett bra välkomsttestmeddelande från scponly)

id usermod -s - usr / sbin / scponlyc (där användarnamn betyder FTP -användarnamn)

misslyckades: / usr kontra libexec / openssh / sftp-server med fel Ingen sådan fil eller katalog (2)

Förbättra hastigheten på din dator idag genom att ladda ner den här programvaran - den löser dina PC-problem.

Usr / Libexec / Openssh / Sftp-server Recovery Steps With Permission Denied For Error 13

Usr / Libexec – Passaggi Di Ripristino Di Openssh / Sftp-server Con Autorizzazione Annullata Per Errore 13

Usr – шаги восстановления Libexec / Openssh / Sftp-server при отказе в разрешении из-за ошибки 13

Usr / Libexec Para Cada Paso De Recuperación De Openssh / Sftp-server Con Permiso Descartado Por Error 13

Usr / Libexec / Openssh – Kroki Odzyskiwania Serwera Sftp Z Odmową Uprawnień W Związku Z Błędem 13

Usr/libexec Pour Chaque étapes De Récupération Openssh/sftp-server Avec Autorisation Refusée Pour L’erreur 13

Usr / Libexec 대 Openssh / Sftp-server 복구 단계(오류 13에 대한 권한 거부됨)

Etapas De Recuperação De Usr / Libexec / Openssh E Sftp-server Com Permissão Negada Relacionada Ao Erro 13

Usr / Libexec – Herstelstappen Voor Openssh / Sftp-server Met Geweigerde Toestemming Beschikbaar Voor Fout 13

Usr / Libexec Openssh / Sftp-server Wiederherstellungsschritte Mit Verweigerter Berechtigung Bei Fehler 13