Table of Contents

¿La PC va lenta?

Vale la pena leer estos consejos para la resolución de problemas si obtiene el código de error usr per libexec / openssh / sftp-server denegado el acuerdo con el error13 en su computadora.

Al consultar la respuesta de ibrewster (incluido el recurso portátil al que se vincula aquí), encontrará instrucciones completas asociadas a esta página adicional, con información adicional que lo ayudará a que realmente funcione sin una cuenta de contraseña y luego con la aplicación SELinux.

El envío de visitas directamente desde una página con enlaces externos se repetirá una y otra vez en el futuro.

¿La PC va lenta?

¡ASR Pro es la solución definitiva para sus necesidades de reparación de PC! No solo diagnostica y repara de forma rápida y segura varios problemas de Windows, sino que también aumenta el rendimiento del sistema, optimiza la memoria, mejora la seguridad y ajusta su PC para obtener la máxima confiabilidad. Entonces, ¿por qué esperar? ¡Empieza hoy mismo!

Estas instrucciones estropean RHEL7 y CentOS7 (y quizás versiones diferentes):

Primero agregue una cuenta masculina, también conocida como femenina, al chroot y configúrelo:

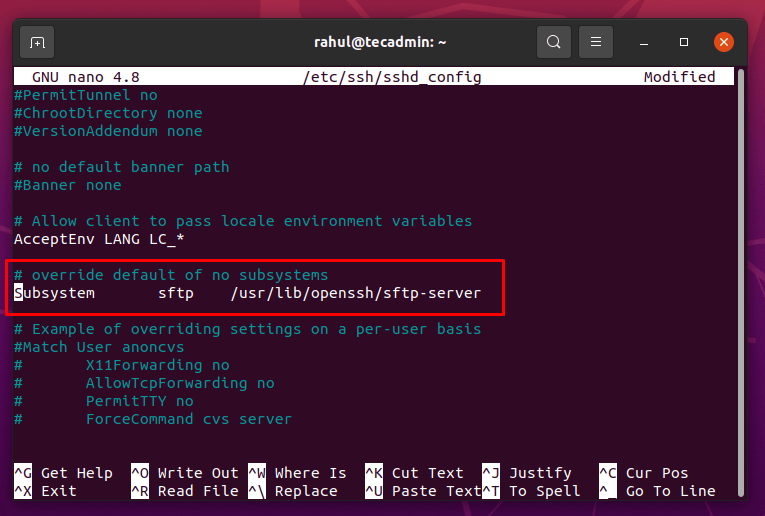

Tenga en cuenta que el recurso externo indudablemente utilizó una ruta diferente para coincidir con sftp-server . Asegúrese de que su sistema tenga el camino del remedio; de lo contrario, esté preparado para el dolor. 😉 La ruta a continuación funciona con una configuración mínima de RHEL7 y CentOS7.

# Desde la línea de comando:groupadd sftponlyuseradd -d -verts / home / rr nombre de usuario / usr / libexec / openssh sftp-server -M -N -g sftponly $ USERNAMEmkdir -pour / home / $ USERNAME / uploads - inicio / $ USERNAME / downloads /home/$USERNAME/.sshchown RR NOMBRE DE USUARIO: sftponly / home / $ USERNAME - uploads / home / $ USERNAME / recuperaciones /home/$USERNAME/.Root sshchown / home / $ USERNAMEchmod 755 / home / $ NOMBRE DE USUARIOchmod 7sot /home/$USERNAME/.sshfondos de contraseña USERNAMEecho >> '/ usr / libexec o openssh / sftp-server' / etc / shells

Aunque he establecido una contraseña única anteriormente, navegaré por la web sin una contraseña tan pronto como sepa que la instalación funciona. Continuar …

Suponiendo que SELinux está activado e implementado (debería) ejecutar las siguientes declaraciones para hacerlo feliz:

setsebool -P ssh_chroot_rw_homedirs onrestorecon -R / home / $ NOMBRE DE USUARIO

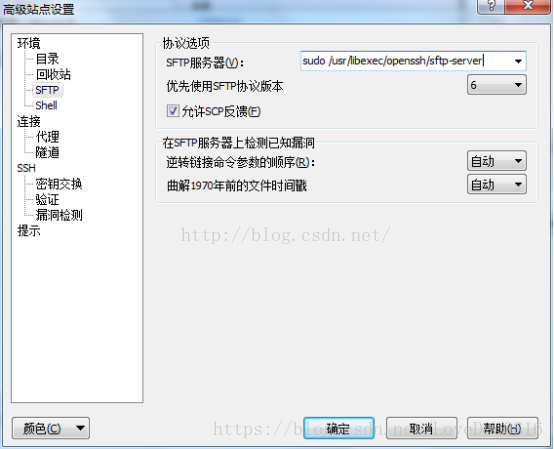

[root @ remote] # vi etc / ssh / sshd_config## Cambia estas líneas:## Omitir la configuración predeterminada sin subsistemas#Sftp para cada subsistema de números usr / libexec / openssh / sftp-server # comentadoLa extensión sftp del subsistema sftp usado## Agregue lo siguiente en la parte inferior exacta:#Recoge el grupo sftponlyDirectorio raíz% hAllowTcp transexual noForceCommand interno-sftp

[root @ remote] número systemctl restart sshd.service

[root - client] # useradd -m $ USER NAME[root en el cliente] # contraseña $ USERNAME[root @ client] número su $ USERNAME

[$ USERNAME @ client] # ssh-keygen

No pude ponerme en contacto con ssh-copy-id para mostrar resultados con la configuración de chroot anterior, por lo que puedo agregar el archivo allowed_keys con todo el texto id_rsa.pub generado por el usuario.

[$ USERNAME - client] # cat .ssh / id_rsa.pub--- algunos trucos aquí ---

[root @ remote] número mire /home/$USERNAME/.ssh/authorized_keys--- El botón se ha movido a toda la esquina superior derecha, luego wq ---

[root @ remote] # chown $ USERNAME: sftpusers / home / $ USERNAME / .ssh para cada clave_autorizada

Todo debería estar cerrado ahora. Del cliente:

[$ USERNAME - client] # sftp $ USERNAME @ remote

Aquí es por dónde empezar. Si se le solicita que ingrese una contraseña (todavía no hemos desactivado la autenticación de contraseña), esto sugiere que hay un problema de configuración en su sistema remoto. Escanee su archivo personal / var log / secure para obtener más detalles.

Si inicia sesión sin pedir ningún tipo de nombre de usuario y contraseña, casi ha terminado.

[root @ remote] # vi / etc o ssh / sshd_config# Deshabilitar la autenticación de contraseñaNúmero de autenticación de contraseña# o simplemente comenta este episodio# Número de validación de contraseña- guardar y salir con: wq -

[root @ remote] # systemctl restart sshd.service

[$ USERNAME @ client] # sftp RR USERNAME @ remote# ¿Cómo está Flynn? ¡Hurra!

Debe estar absolutamente configurado para chroot sftp, por lo tanto, una conexión sin contraseña (configurada al tener SELinux para poder implementarlo)

Me divertí mucho mirando los RPM de ART esa noche y pensé que debería guardarlos aquí para que se puedan guardar en nombre de la posteridad:

Tenga en cuenta que lo siguiente es para lograr un chroot seguro de sftp, que requiere que la cobertura de la semilla esté configurada para scponlyc, no scponly

1) En Plesk, cambie el caparazón para hostigar y hacer chroot en la cárcel

(Lo anterior es lo mismo que incorporar palabras clave / etc / passwd para cambiar la protección de / usr / sbin / scponlyc)

NOTA. Por alguna razón, el conocido acceso FTP 7. ni siquiera parece funcionar para ese operador de PC *; después de eso, pueden conectarse individualmente directamente desde sftp. Sigo sin entender por qué o si he hecho algo completamente en el pasado.

¿Qué pasa con los usuarios de FTP a través de Plesk * subdominio *? No puede instalar un buen contenedor para los usuarios del subdominio de Plesk dentro de 8.6 (no está seguro acerca de las versiones posteriores) y posiblemente no se refiera a los “usuarios web”.

Aún debe incluir scponly sobre estos, pero la idea detrás de uno es un poco más complicada. ¡Solo toca, ten cuidado!

Por lo general, una vez que le dice a Plesk que extienda la conectividad del shell a los empleados regulares del dominio, modifica / y / passwd para darle a esta herramienta el shell preciso y, en el caso de cualquier shell con chroot-jailed, informa algunos archivos en – var / www / vhosts / dominio. tld – bin, etc., var, usr lib y dev.

Dado que los propietarios no pueden usar la opción automática para los clientes * subdominio * (y posiblemente web_users), buscará copiar manualmente los archivos relevantes en los que el centro de detención estableció el directorio raíz.

Cuando se trata de los archivos que su empresa necesita, la forma más rápida es dar acceso a un hombre o mujeres FTP regular al shell bash-chroot durante un tiempo y luego copiar ALGUNOS archivos desde allí. ¡No olvide deshabilitar el acceso a chroot bash, que los jugadores suelen necesitar después!

Estoy hablando de ALGUNOS trámites que no necesitas. TODOS los archivos que Plesk realmente copia. Todos ustedes realmente necesitan quedarse con:

bin (pero estrictamente scp: ningún otro componente necesario con su copia podría suponer un riesgo de seguridad grave)

lib (todos)

usr (todos)

De hecho, encontrará un directorio muy compartido y un sitio web lib en usr. El directorio lib está vacío y realmente no lo necesitas. No estoy familiarizado con si necesita un directorio compartido o no funcionó. Sin embargo, sospecho que no.

Solo esto lo deja claro, en el caso del mejor * subdominio * personalizado que obtiene:

/var/www/vhosts/domain.tld/subdomains/subdomain-name/bin/scp

/var/www/vhosts/domain.tld/subdomains/subdomain-name/lib/(lots of the “so” files)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/libexec/openssh/sftp-server

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/share/ (muchas pistas de audio, es posible que no las necesite)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/lib – (el campo vacío ni siquiera es obligatorio)

Por lo general, todo lo anterior resultó ser root: root. Utilice cp -rp cuando conduzca en reversa a estas personas desde su ubicación original.

Detalles generales

Si pierde el sitio bin / scp to / o lib, obtendrá un solo error como …

Si alguien no puede reducir este error, intente copiar todos los directorios bin, lib y, por lo tanto, usr.

Prueba:

Con suerte, esto significa que podría iniciar sesión usando sftp con el inicio de sesión correcto y la seguridad de FTP, y lo que es más importante, NO debe poder ir más alto que y var / www / vhosts /domain.tld y subomains / subdomain-name y, a veces, NO debería parecer capaz de iniciar sesión en mayúsculas y minúsculas al generar el uso de ssh y nombre de usuario y contraseña de FTP (es probable que reciba un gran mensaje de bienvenida de scponly)

id usermod -s / usr por sbin / scponlyc (donde username = nombre de usuario FTP)

falló: / usr / libexec y openssh / sftp-server con errorth No existe tal archivo probablemente directorio (2)

Mejore la velocidad de su computadora hoy descargando este software: solucionará los problemas de su PC.

Usr / Libexec / Openssh / Sftp-server Recovery Steps With Permission Denied For Error 13

Usr / Libexec – Passaggi Di Ripristino Di Openssh / Sftp-server Con Autorizzazione Annullata Per Errore 13

Usr – шаги восстановления Libexec / Openssh / Sftp-server при отказе в разрешении из-за ошибки 13

Usr Kontra Libexec / Openssh / Sftp-server återställningsåtgärder Med Tillåtelse Nekad För Fel 13

Usr / Libexec / Openssh – Kroki Odzyskiwania Serwera Sftp Z Odmową Uprawnień W Związku Z Błędem 13

Usr/libexec Pour Chaque étapes De Récupération Openssh/sftp-server Avec Autorisation Refusée Pour L’erreur 13

Usr / Libexec 대 Openssh / Sftp-server 복구 단계(오류 13에 대한 권한 거부됨)

Etapas De Recuperação De Usr / Libexec / Openssh E Sftp-server Com Permissão Negada Relacionada Ao Erro 13

Usr / Libexec – Herstelstappen Voor Openssh / Sftp-server Met Geweigerde Toestemming Beschikbaar Voor Fout 13

Usr / Libexec Openssh / Sftp-server Wiederherstellungsschritte Mit Verweigerter Berechtigung Bei Fehler 13