Table of Contents

PC lento?

Vale a pena ler essas dicas de solução de problemas, contanto que você obtenha o código de erro usr / libexec – openssh / sftp-server com permissão negada para ajudá-lo a error13 em seu computador.

Ao consultar a resposta de @ibrewster (incluindo o recurso portátil que ele vincula como forma de chegar aqui), você encontrará instruções completas referentes a esta página adicional de fato, com informações adicionais para fazer esta ferramenta realmente funcionar sem login de senha e posterior aplicativo SELinux.

O envio de acessos por meio de uma página do site com links externos acontecerá novamente e quando mais no futuro.

PC lento?

ASR Pro é a solução definitiva para suas necessidades de reparo de PC! Ele não apenas diagnostica e repara vários problemas do Windows com rapidez e segurança, mas também aumenta o desempenho do sistema, otimiza a memória, melhora a segurança e ajusta seu PC para máxima confiabilidade. Então por que esperar? Comece hoje!

Estas instruções complementam RHEL7 e CentOS7 (e possivelmente versões particulares):

Primeiro, adicione uma conta de comerciante masculina ou feminina ao chroot e configure-a:

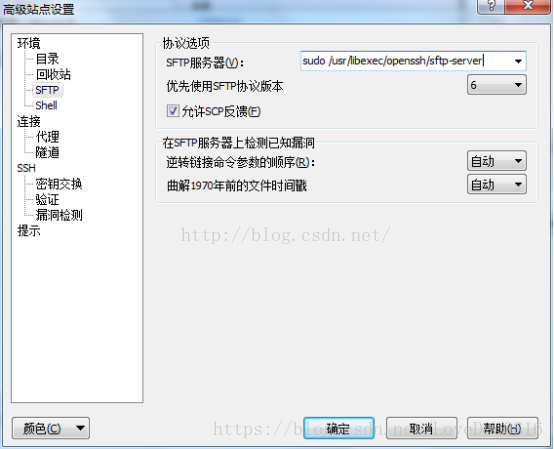

Observe que o recurso externo sem dúvida usou qualquer tipo de caminho diferente para corresponder ao sftp-server . Certifique-se de que o seu sistema tenha o caminho correto ou então esteja preparado para a dor. 😉 O caminho a seguir funciona com configuração mínima de RHEL7 e CentOS7.

# Na linha de palavras de comando:groupadd sftponlyuseradd -d -verts / home / $ username - usr / libexec / openssh / sftp-server -M -N -g sftponly $ USERNAMEmkdir -p / home-based / $ USERNAME / uploads / home $ USERNAME / downloads /home/$USERNAME/.sshchown $ USERNAME: sftponly / home / $ USERNAME / uploads para cada home / $ USERNAME / downloads /home/$USERNAME/.Root sshchown home / $ USERNAMEchmod 755 / de volta para casa / $ USERNAMEchmod 7sot /home/$USERNAME/.sshsenha $ USERNAMEecho >> '/ usr / libexec / openssh e sftp-server' / etc / shells

Embora eu seja abençoado com definir uma senha exclusiva acima, irei expandir ao longo do ano a web sem uma senha assim que souber que a instalação funciona. Continue …

Assumindo que o SELinux está habilitado e colocado (você deve) executar os seguintes comandos para realizá-lo feliz:

setsebool -P ssh_chroot_rw_homedirs emrestorecon -R / home / $ USERNAME

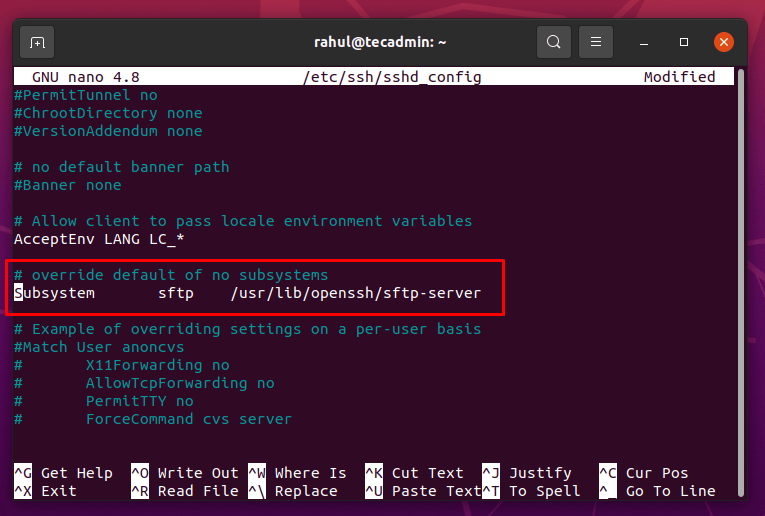

[root @ remote] # vi / etc e ssh / sshd_config## Mude as linhas:## Ignore sua configuração padrão sem subsistemas#Sftp / usr para cada libexec / openssh / sftp-server # subsystem # deixou um comentárioA extensão sftp do subsistema sftp adicionado## Adicione o seguinte na parte inferior:#Escolha aumentar o grupo sftponlyDiretório raiz% hPermitir transmissão TCP nãoForceCommand-sftp interno

[root @ remote] # systemctl reboot sshd.service

[root @ client] número useradd -m $ NOME DE USUÁRIO[root @ client] # dados privados $ USERNAME[root @ cliente] # su $ NOME DE USUÁRIO

[$ USERNAME @ client] # ssh-keygen

Eu fui considerado incapaz de contatar ssh-copy-id para trabalhar com a configuração chroot acima, então eu adicionei manualmente o arquivo authorized_keys com meu texto id_rsa.pub gerado pelo usuário.

[$ USERNAME @ client] número cat .ssh / id_rsa.pub--- algumas chaves adequadas aqui ---

[root @ remote] # mire /home/$USERNAME/.ssh/authorized_keys--- O botão foi movido para o canto inteligente superior e, em seguida, wq ---

[root - remote] # chown $ USERNAME: sftpusers / living space / $ USERNAME / .ssh / authorized_keys

Tudo deve estar fechado agora. Do alvo:

[$ USERNAME @ client] número sftp $ USERNAME @ remote

É aqui que devemos começar. Se você for aconselhado a inserir uma senha (ainda não desativamos a autenticação de senha), isso significa que recentemente houve um problema de configuração na unidade remota. Analise seu / var / log pessoal ou arquivo seguro para obter mais detalhes.

Se alguém fizer login sem pedir um nome de usuário além da senha, você está quase terminando.

[root at remote] # vi / etc / ssh - sshd_config# Desabilitar autenticação de senhaNúmero de autenticação de senha# ou comente precisamente este episódio# Número de autenticação de senha- salvar e sair com: wq -

[root - remote] # systemctl restart sshd.service

[$ USERNAME @ client] # sftp $ USERNAME - remoto# como está Flynn? Viva!

Você realmente deve tentar ser absolutamente configurado para chroot sftp e como uma conexão sem senha (configurada com SELinux para poder aplicá-la)

Eu me diverti muito olhando os RPMs do ART naquela noite e achei que deveria salvá-los no seguinte para que pudessem ser salvos para a posteridade:

Observe que o seguinte é para garantir que a maioria das pessoas faça chroot sftp, que requer o shell que pode ser configurado para scponlyc, não scponly

1) No Plesk, mude o shell para harrass – chroot prisão

(O acima é o mesmo que editar / portanto avançar / passwd para alterar a máscara de cada usr / sbin / scponlyc)

NOTA. Por várias razões, o familiar acesso FTP * nem parece funcionar para aquele usuário (espaço) – eles podem se conectar individualmente via sftp depois de quando. Ainda não entendo o porquê e / ou pode ser se fiz algo errado no passado.

E os usuários de FTP no Plesk 7. subdomínio *? Você não pode instalar um wrapper para usuários de subdomínio do Plesk dentro do 8.6 (não tenho certeza em todas as versões posteriores) e possivelmente não para “usuários da web”.

Você ainda deve incluir scponly para eles, embora a ideia por trás de um seja um pouco complicada. Basta tocar, tenha cuidado!

Normalmente, quando sua família diz ao Plesk para estender o acesso ao shell para funcionários médios do domínio, ele modifica / etc passwd para dar a esta ferramenta o shell correto e, como resultado, no caso do shell chroot-jailed, o dispositivo relata alguns arquivos em / var / web / vhosts / domínio. tld / bin numerosos., var, usr lib e dev.

Uma vez que você simplesmente não pode usar a opção automática para usuários * subdomínio 3. (e possivelmente web_users), você precisará copiar os arquivos relevantes para o diretório raiz chrootado do coração de detenção.

Quando se trata dos arquivos de que sua empresa precisa atualmente, a maneira mais fácil é dar a um usuário de FTP regular acesso em relação ao shell bash-chroot por um tempo e, neste caso, copiar ALGUNS arquivos de lá. Não se esqueça de ajudar a desabilitar o acesso chroot bash, que os usuários geralmente usam depois!

Estou falando de ALGUNS arquivos que ninguém precisa. TODOS os arquivos que o Plesk realmente clona. Todos vocês realmente precisam do seguinte:

bin (mas apenas scp – certamente nenhum outro componente necessário com a cópia poderia representar um sério risco de segurança)

lib (todos)

usr (tudo)

Na verdade, você encontrará um diretório incrivelmente compartilhado e um diretório lib dentro do usr. O diretório lib está vazio e você realmente não deve precisar dele. Não sei se para você precisa de um diretório compartilhado ou talvez não. No entanto, suspeito que não.

Só isso pode deixar isso claro, no caso de um costume 3. subdomínio * você obtém:

/var/www/vhosts/domain.tld/subdomains/subdomain-name/bin/scp

/var/www/vhosts/domain.tld/subdomains/subdomain-name/lib/(lots anexados aos arquivos “so”)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/libexec/openssh/sftp-server

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/share/ (muitas músicas – os compradores podem não precisar delas)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/lib – (área de estudo vazia nem mesmo é necessária)

A propósito, quase tudo acima acabou sendo o núcleo: root. Use cp -rp ao copiar esses trabalhadores de seu local original.

Notícias gerais

Se a sua empresa sente falta do bin / scp e / e pode ser o site lib, você receberá um erro que inclui …

Se alguém não conseguir resolver um erro específico, tente copiar todos os diretórios bin, lib e usr da world wide web.

Teste:

Esperançosamente, isso significa que você pode fazer login apenas usando sftp com o nome de usuário correto e segurança de FTP, e mais importante, você NÃO deve ser muito capaz de ir além de / var por www / vhosts /domain.tld / subdomains para cada subdomínio-nome e às vezes você NÃO deve conseguir fazer o login usando o caso normal ao usar ssh e também nome de usuário e senha de FTP (você receberá a mensagem de boas-vindas correta de scponly)

# usermod -s / usr / sbin - scponlyc (onde nome de usuário = nome de usuário do FTP)

terminado: / usr / libexec / openssh ou sftp-server com errorth Nenhum arquivo ou diretório é importante (2)

Melhore a velocidade do seu computador hoje mesmo baixando este software - ele resolverá os problemas do seu PC.

Usr / Libexec / Openssh / Sftp-server Recovery Steps With Permission Denied For Error 13

Usr / Libexec – Passaggi Di Ripristino Di Openssh / Sftp-server Con Autorizzazione Annullata Per Errore 13

Usr – шаги восстановления Libexec / Openssh / Sftp-server при отказе в разрешении из-за ошибки 13

Usr / Libexec Para Cada Paso De Recuperación De Openssh / Sftp-server Con Permiso Descartado Por Error 13

Usr Kontra Libexec / Openssh / Sftp-server återställningsåtgärder Med Tillåtelse Nekad För Fel 13

Usr / Libexec / Openssh – Kroki Odzyskiwania Serwera Sftp Z Odmową Uprawnień W Związku Z Błędem 13

Usr/libexec Pour Chaque étapes De Récupération Openssh/sftp-server Avec Autorisation Refusée Pour L’erreur 13

Usr / Libexec 대 Openssh / Sftp-server 복구 단계(오류 13에 대한 권한 거부됨)

Usr / Libexec – Herstelstappen Voor Openssh / Sftp-server Met Geweigerde Toestemming Beschikbaar Voor Fout 13

Usr / Libexec Openssh / Sftp-server Wiederherstellungsschritte Mit Verweigerter Berechtigung Bei Fehler 13