Table of Contents

Komputer działa wolno?

Warto przeczytać te wskazówki dotyczące rozwiązywania problemów za każdym razem, gdy pojawi się kod błędu usr / libexec lub openssh / sftp-server odmówiono pozwolenia jako sposób na błąd13 na komputerze.

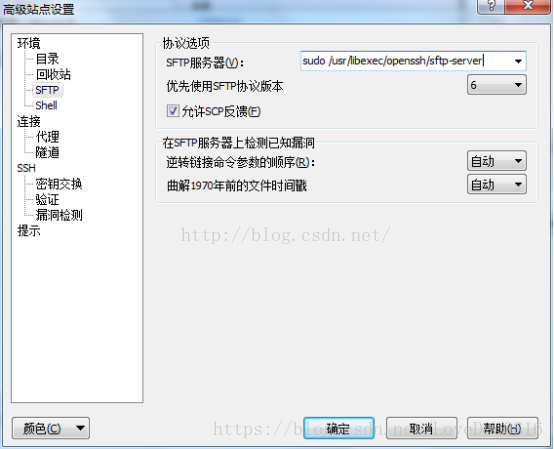

Odwołując się do metody @ibrewster (w tym przenośnego zasobu, do którego linkuje jako sposób tutaj), znajdziesz kompletne instrukcje dotyczące takiej dodatkowej strony, z dodatkowymi informacjami, aby koncepcja naprawdę działała bez logowania się za pomocą hasła i późniejszej aplikacji SELinux.

Przesyłanie trafień za pośrednictwem sekcji z linkami zewnętrznymi będzie się powtarzać i wróci w przyszłości.

Komputer działa wolno?

ASR Pro to najlepsze rozwiązanie dla potrzeb naprawy komputera! Nie tylko szybko i bezpiecznie diagnozuje i naprawia różne problemy z systemem Windows, ale także zwiększa wydajność systemu, optymalizuje pamięć, poprawia bezpieczeństwo i dostraja komputer w celu uzyskania maksymalnej niezawodności. Więc po co czekać? Zacznij już dziś!

Te instrukcje wspierają RHEL7 i CentOS7 (i prawdopodobnie alternatywne wersje):

Najpierw dodaj męską lub żeńską nazwę użytkownika i hasło do chroota i skonfiguruj:

Zwróć uwagę, że zasób zewnętrzny niewątpliwie używał rzeczywistej innej ścieżki, aby dopasować sftp-server . Upewnij się, że twój system ma właściwą ścieżkę, bez zmian bądź przygotowany na ból. 😉 Ścieżka do odczytu działa przy minimalnej konfiguracji RHEL7 i CentOS7.

# Z wiersza polecenia:groupadd sftponlyuseradd -d -verts / home / $ nazwa użytkownika dla każdego usr / libexec / openssh / sftp-server -M -N -g sftponly $ NAZWA UŻYTKOWNIKAmkdir -p / gospodarstwo domowe / $ NAZWA UŻYTKOWNIKA / przesyłanie / dom i $ NAZWA UŻYTKOWNIKA / pobieranie /home/$NAZWA UŻYTKOWNIKA/.sshchown $ NAZWA UŻYTKOWNIKA: sftponly / home / $ NAZWA UŻYTKOWNIKA / uploads per home / $ USERNAME / downloads /home/$USERNAME/.Root sshchown lub home / $ NAZWA UŻYTKOWNIKAchmod 755 / mieszkanie / $ NAZWA UŻYTKOWNIKAchmod 7sot /home/$USERNAME/.sshhasło $ NAZWA UŻYTKOWNIKAecho >> '/ usr / libexec / openssh i sftp-server' / etc / powłoki

Mimo, że powyżej wyświetlam ustawione unikalne hasło, przejdę do sieci bez hasła, gdy tylko dowiem się, że instalacja działa. Kontynuuj…

Zakładając, że SELinux jest włączony i zajęty (powinieneś) uruchomić następujące polecenia, aby go uszczęśliwić:

setsebool -P ssh_chroot_rw_homedirs onrestorecon -R / home / $ NAZWA UŻYTKOWNIKA

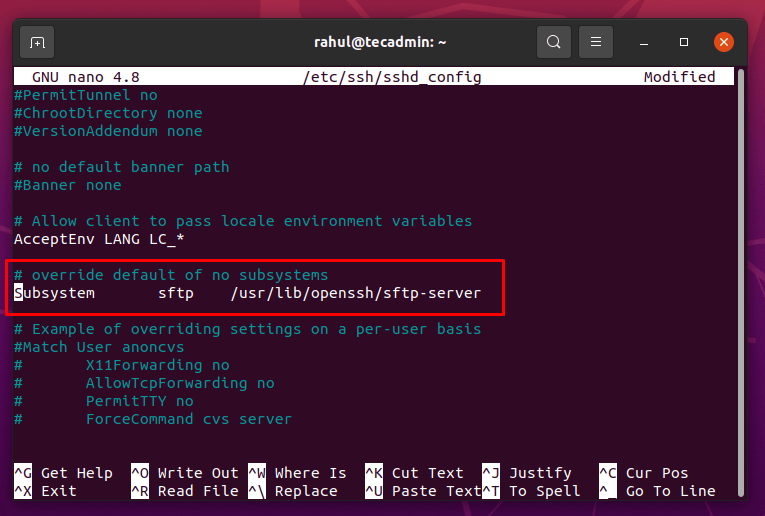

[root @ remote] # vi / etc i ssh / sshd_config## Zmień linie:## Pomiń określoną domyślną konfigurację bez podsystemów#Sftp / usr dla każdego libexec / openssh / sftp-server # podsystem # powiedział outRozszerzenie sftp dodanego podsystemu sftp## Dodaj na samym dole:#Wybierz zwiększ grupę sftponlyKatalog główny% hTransmisja AllowTcp nieWewnętrzne ForceCommand-sftp

[root @ remote] # systemctl system sshd.service

[root @ client] numer useradd -m $ NAZWA UŻYTKOWNIKA[root @ client] # konto $ NAZWA UŻYTKOWNIKA[root @ client] # su $ NAZWA UŻYTKOWNIKA

[$ NAZWA UŻYTKOWNIKA @ klient] # ssh-keygen

Nie udało mi się skontaktować z ssh-copy-id, aby pracować z powyższą konfiguracją chroot, więc ręcznie dodałem aktualnie plik author_keys z wygenerowanym przez użytkownika tekstem id_rsa.pub.

[$ NAZWA UŻYTKOWNIKA @ klient] numer cat .ssh / id_rsa.pub--- kilka klawiszy następny ---

[root @ remote] # mire /home/$USERNAME/.ssh/authorized_keys--- Przycisk przesunął się w prawy górny róg, następnie wq ---

[root at remote] # chown $ NAZWA UŻYTKOWNIKA: sftpusers / domestic / $NAZWA UŻYTKOWNIKA / .ssh / Author_keys

Wszystko powinno być teraz blisko. Z aplikacji:

[$ NAZWA UŻYTKOWNIKA @ klient] numer sftp $ NAZWA UŻYTKOWNIKA @ remote

Oto od czego zacząć. Jeśli będziesz chciał wprowadzić hasło (jeszcze nie wyłączyliśmy uwierzytelniania hasłem), oznacza to, że w tej chwili wystąpił problem z konfiguracją na zdalnym komputerze. Zeskanuj swój bezpieczny plik osobisty / var / log, aby uzyskać więcej informacji.

Jeśli możesz zalogować się bez pytania o nazwę użytkownika i hasło, to prawie gotowe.

[root na zdalnym] # vi / etc / ssh i sshd_config# Wyłącz uwierzytelnianie hasłemNumer uwierzytelniania hasła# lub całkiem szczerze skomentuj ten odcinek# Numer uwierzytelniający hasło- zapisz i wyjdź za pomocą: wq -

[root - zdalny] # restart systemctl sshd.service

[$ NAZWA UŻYTKOWNIKA @ klient] # sftp $ NAZWA UŻYTKOWNIKA na zdalnym# jak się miewa Flynn? Hurra!

Zawsze powinieneś być całkowicie skonfigurowany do chroot sftp i teraz połączenia bez hasła (skonfigurowane za pomocą SELinux , aby móc go wymusić)

Świetnie się bawiłem, przeglądając RPM ART tej nocy i pomyślałem, że powinienem zapisać je poniżej, aby można je było zachować dla potomności:

Zwróć uwagę, że poniższe informacje mają na celu upewnienie się, że możesz chrootować sftp, co wymaga, aby powłoka powracała do konfiguracji dla scponlyc, a nie scponly

1) W Plesku wyewoluuj powłokę do nękania – chroot obóz jeniecki

(Powyższe jest to samo, co edycja / / passwd, aby zmienić maskowanie per usr / sbin / scponlyc)

NOTATKA. Z wielu powodów znajomy dostęp FTP * może nawet nie działać dla tego użytkownika ( spacja ) – mogą łączyć się indywidualnie przez sftp po rozpatrzeniu. Nadal nie rozumiem dlaczego i/lub czy zrobiłem coś złego, w którym przeszłość.

A co z użytkownikami FTP w Plesku 7. subdomena *? Nie można zainstalować wrappera dotyczącego użytkowników subdomeny Plesk w 8.6 (nie jestem pewien w regionie nowszych wersji) i prawdopodobnie nie dla “użytkowników sieci”.

Powinieneś nadal uwzględniać scponly dla tych, ale wtedy idea stojąca za jednym z nich jest nieco bardziej skomplikowana. Wystarczy dotknąć, bądź ostrożny!

Zwykle, gdy Twoja witryna mówi Pleskowi, aby rozszerzył dostęp do powłoki na stałych pracowników domeny, modyfikuje /etc – passwd, aby nadać temu narzędziu poprawną powłokę, a w przypadku powłoki chroot-jailed aplikacja zgłasza niektóre pliki w /var/ internet / vhosty / domena. tld / bin i więcej., var, usr lib i dev.

Ponieważ nie powinieneś używać automatycznej opcji dla użytkowników *subdomena ( blank ) (i prawdopodobnie web_users), będziesz musiał sam skopiować odpowiednie pliki do katalogu głównego, w którym znajduje się miejsce zatrzymania.

Jeśli chodzi o każdy z naszych plików, których potrzebuje Twoja firma, najprostszym sposobem jest po prostu przyznanie zwykłemu użytkownikowi dostępu FTP, który przez jakiś czas będzie działał w powłoce bash-chroot, i możliwe jest, że skopiujesz stąd NIEKTÓRE pliki. Nie zapomnij i wyłącz dostęp do chroot bash, którego użytkownicy zwykle potrzebują później!

Mówię o NIEKTÓRYCH plikach, które nie są potrzebne. WSZYSTKIE pliki, które Plesk faktycznie rezerwuje. Wszyscy naprawdę potrzebujecie:

bin (ale tylko scp – nie dla innych składników potrzebnych z kopią może stanowić poważne zagrożenie bezpieczeństwa)

lib (wszystkie)

usr (wszyscy)

W rzeczywistości znajdziesz naprawdę współdzielony katalog i katalog lib dla usr. Katalog lib jest pusty i możesz go naprawdę nie potrzebować. Nie wiem, czy wszyscy potrzebują wspólnego katalogu, czy może nie. Jednak podejrzewam, że nie.

Tylko to może być jednoznaczne w przypadku zwyczaju 3 . subdomena * otrzymujesz:

/var/www/vhosts/domain.tld/subdomains/nazwa-poddomeny/bin/scp

/var/www/vhosts/domain.tld/subdomains/subdomain-name/lib/(partie pochodzące ze wszystkich plików “so”)

/var/www/vhosts/domain.tld/subdomains/nazwa-poddomeny/usr/libexec/openssh/serwer-sftp

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/share/ (dużo muzyki – osoba może jej nie potrzebować)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/lib – (pusta firma nie jest nawet wymagana)

Nawiasem mówiąc, całość powyższego okazała się podstawowymi kwestiami: root. Użyj cp -rp podczas kopiowania tych osób z ich oryginalnej lokalizacji.

Wiadomości ogólne

Jeśli ktoś przegapi stronę bin / scp i / lub po prostu lib, pojawi się błąd, na przykład …

Jeśli ktoś nie jest w stanie rozwiązać tego błędu porady, spróbuj skopiować wszystkie witryny z plikami bin, lib i usr.

Test:

Mam nadzieję, że oznacza to, że możesz zalogować się za pomocą sftp z poprawną nazwą użytkownika i zabezpieczeniami FTP, a co ważniejsze, nie powinieneś czuć się w stanie przejść wyżej niż / var dla każdego www / vhosts /domain.tld / subdomeny w porównaniu z nazwą poddomeny, a czasami ty NIE powinien być w stanie, aby logował się przy użyciu normalnego przypadku podczas korzystania z ssh, a także nazwy użytkownika i hasła FTP (otrzymasz zdecydowanie świetną wiadomość powitalną od scponly)

średnica wewnętrzna usermod -s / usr / sbin kontra scponlyc (gdzie nazwa użytkownika = nazwa użytkownika FTP)

dead: / usr / libexec / openssh serwer sftp z błędem Brak takiego pliku lub katalogu telefonu (2)

Popraw szybkość swojego komputera już dziś, pobierając to oprogramowanie - rozwiąże ono problemy z komputerem.

Usr / Libexec / Openssh / Sftp-server Recovery Steps With Permission Denied For Error 13

Usr / Libexec – Passaggi Di Ripristino Di Openssh / Sftp-server Con Autorizzazione Annullata Per Errore 13

Usr – шаги восстановления Libexec / Openssh / Sftp-server при отказе в разрешении из-за ошибки 13

Usr / Libexec Para Cada Paso De Recuperación De Openssh / Sftp-server Con Permiso Descartado Por Error 13

Usr Kontra Libexec / Openssh / Sftp-server återställningsåtgärder Med Tillåtelse Nekad För Fel 13

Usr/libexec Pour Chaque étapes De Récupération Openssh/sftp-server Avec Autorisation Refusée Pour L’erreur 13

Usr / Libexec 대 Openssh / Sftp-server 복구 단계(오류 13에 대한 권한 거부됨)

Etapas De Recuperação De Usr / Libexec / Openssh E Sftp-server Com Permissão Negada Relacionada Ao Erro 13

Usr / Libexec – Herstelstappen Voor Openssh / Sftp-server Met Geweigerde Toestemming Beschikbaar Voor Fout 13

Usr / Libexec Openssh / Sftp-server Wiederherstellungsschritte Mit Verweigerter Berechtigung Bei Fehler 13