Table of Contents

ПК работает медленно?

С помощью этих советов по устранению неполадок стоит воспользоваться этим, если вы получили этот сигнал ошибки usr / libexec / openssh / sftp-server отказано в разрешении на error13 на вашем компьютере.

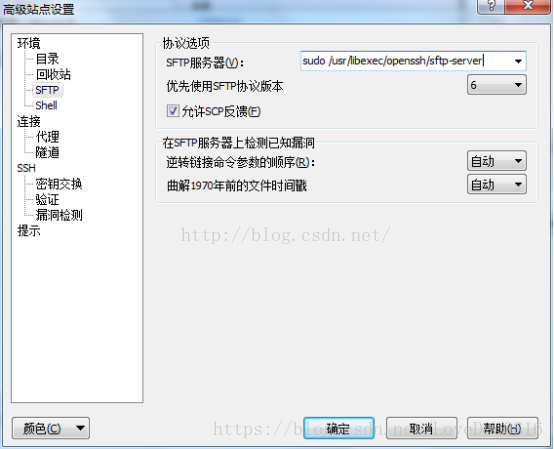

Порекомендовав ответ @ibrewster (включая портативное средство, на которое он ссылается здесь), вы найдете подробные инструкции, относящиеся к этой дополнительной странице, с немного дополнительной информацией, чтобы заставить ее действительно работать с определенным паролем для входа в систему, а затем с приложением SELinux.

Отправка обращений через страницу с внешними ссылками будет происходить снова и снова в будущем.

ПК работает медленно?

ASR Pro — идеальное решение для ремонта вашего ПК! Он не только быстро и безопасно диагностирует и устраняет различные проблемы с Windows, но также повышает производительность системы, оптимизирует память, повышает безопасность и точно настраивает ваш компьютер для максимальной надежности. Так зачем ждать? Начните сегодня!

Эти инструкции портят RHEL7 и CentOS7 (и, возможно, разные версии):

Сначала добавьте каждую мужскую или женскую учетную запись в chroot, а затем настройте ее:

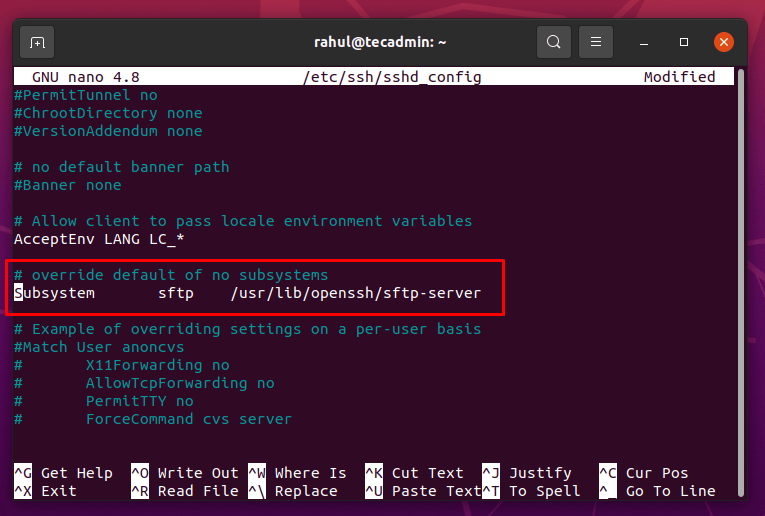

Обратите внимание, что ресурс usb, несомненно, использовал другой путь для дополнения sftp-server . Убедитесь, что вашей системе нужен правильный путь, в противном случае будьте готовы к неудобствам. 😉 Указанный ниже путь работает с минимальной конфигурацией RHEL7 и CentOS7.

# Из фактической строки командного слова:groupadd sftponlyuseradd -d -verts / your house / $ username / usr / libexec и openssh / sftp-server -M -N -g sftponly Funds ИМЯ ПОЛЬЗОВАТЕЛЯmkdir -p / home / $ USERNAME загружает / home / $ USERNAME / записи /home/$USERNAME/.sshchown $ USERNAME: sftponly / home / cash ИМЯ ПОЛЬЗОВАТЕЛЯ / uploads / home / $ USERNAME / downloads /home/$USERNAME/.Root sshchown / home / rrr ИМЯ ПОЛЬЗОВАТЕЛЯchmod 755 / home / $ ИМЯ ПОЛЬЗОВАТЕЛЯchmod 7sot /home/$USERNAME/.sshпароль $ USERNAMEecho >> '/ usr против libexec / openssh / sftp-server' / etc для каждой оболочки

Хотя выше я установил уникальные личные данные, я буду просматривать веб-страницы без пароля, как только узнаю, что работа работает. Продолжить …

Предполагая, что SELinux включен и реализован (вы должны) выполнить определенные следующие команды, чтобы сделать его счастливым:

setsebool -P ssh_chroot_rw_homedirs наrestorecon -R / home против $ USERNAME

[root @ remote] номер vi / etc / ssh / sshd_config## Измените строки:## Обойти настройку по умолчанию без необходимости в подсистемах#Sftp / usr / libexec / openssh sftp-server # подсистема # закомментированаРасширение sftp среди добавленной подсистемы sftp## Добавьте в самый низ следующее:#Поднимите группу sftponlyКорневой каталог% hПередача AllowTcp нетВнутренняя ForceCommand-sftp

[root - remote] # systemctl перезапуск sshd.service

[root - client] # useradd -m $ ИМЯ ПОЛЬЗОВАТЕЛЯ[root @ client] # пароль $ USERNAME[root на клиенте] # su $ USERNAME

[$ USERNAME @ client] номер ssh-keygen

Мне не удалось напрямую связаться с ssh-copy-id для работы с указанной выше конфигурацией chroot, впоследствии я вручную добавил инициацию authorized_keys с моим сгенерированным пользователем текстом id_rsa.pub.

[$ USERNAME @ client] # cat .ssh или id_rsa.pub--- здесь несколько ключей ---

[root - remote] # mire /home/$USERNAME/.ssh/authorized_keys--- Кнопка перевезла в правый верхний угол, потом wq ---

[root @ remote] # chown rrr ИМЯ ПОЛЬЗОВАТЕЛЯ: sftpusers / home / $ USERNAME вместо .ssh / authorized_keys

Теперь все должно быть идентично. От клиента:

[$ USERNAME @ client] # sftp $ USERNAME - удаленный

Вот с чего начать. Если вам определенно будет предложено ввести код (мы еще не отключили сертификацию пароля), это означает, что в удаленной системе есть условие конфигурации. Отсканируйте свой личный файл var / log / secure для получения дополнительных сведений.

Если вы входите в систему, не требуя имени пользователя и пароля, вы почти спроектированы.

[root @ remote] # vi или etc / ssh / sshd_config# Отключить одну аутентификациюНомер аутентификации пароля# или просто прокомментируйте эту серию# Номер аутентификации пароля- сохраните и выйдите с помощью: wq -

[root @ remote] # systemctl перезагрузите компьютер sshd.service

[$ USERNAME @ client] номер sftp $ USERNAME @ remote# как Флинн? Ура!

Вы должны быть полностью настроены для работы с chroot sftp и, следовательно, для передачи без пароля (настроенной с помощью SELinux , чтобы помочь вам обеспечить его соблюдение)

В ту ночь мне было очень весело просматривать ART RPM человека, и я подумал, что должен сохранить их здесь, чтобы они могли быть сохранены для потомков:

Обратите внимание, что следующее, несомненно, поможет вам убедиться, что вы chroot sftp, который дает команду оболочке быть настроенной для scponlyc, конечно, не scponly

1) В Plesk измените оболочку на chase – chroot jail

(Вышеупомянутое точно такое же, как редактирование / etc / passwd для изменения маскировки / usr / sbin для каждого scponlyc)

ПРИМЕЧАНИЕ. По какой-то причине знакомый FTP-доступ *, похоже, даже не работает для этого пользователя * – после этого они могут подключаться по частям через sftp. Я до сих пор не могу определить, почему и / или испытывал ли я что-то не так в прошлом.

А как насчет пользователей FTP в поддомене Plesk *? Вы, конечно же, не устанавливаете оболочку для пользователей поддоменов Plesk в своем домашнем 8.6 (не уверен в более поздних версиях) и, скорее, не для «веб-пользователей».

Для них вы все равно должны составлять scponly, но идея, лежащая в основе индивидуума, немного сложнее. Просто прикоснись, будь осторожен!

Обычно, когда вы говорите Plesk предоставить доступ к оболочке обычным сотрудникам домена, он изменяет / etc / passwd, чтобы предоставить этой программе правильную оболочку, а в случае из-за оболочки с chroot-jailed он сообщает о некоторых файлах относительно / var / www / vhosts / world. tld / bin и т. д., var, usr lib, не говоря уже о dev.

Поскольку вы не можете использовать автоматическое решение для пользователей * поддомена * (и, возможно, web_users), любому человеку потребуется вручную скопировать соответствующее программное обеспечение в корневой каталог центра заключения.

Когда дело доходит до файлов, которые может использовать ваш бизнес, самый простой способ – предоставить постоянному пользователю FTP доступ к оболочке bash-chroot для поддержки на некоторое время, а затем скопировать НЕКОТОРЫЕ файлы оттуда. Не забудьте отключить вход в chroot bash, который обычно нужен пользователям впоследствии!

Я говорю о НЕКОТОРЫХ файлах, которые вам не нужны. ВСЕ версии, которые фактически копирует Plesk. Вам всем действительно необходимо следующее:

bin (но только scp – никакие другие компоненты, которые не должны быть связаны с копией, могут представлять серьезный риск домашнего наблюдения)

lib (все)

usr (все)

Фактически, человек найдет очень общий каталог и другой каталог lib в usr. Каталог lib будет пустым, и он вам на самом деле не нужен. Я не знаю, нужен ли вам общий список адресов или, может быть, нет. Однако я подозреваю, что нет.

Только эта ситуация может прояснить, на самом деле это настраиваемый * субдомен *, который вы захватываете:

/var/www/vhosts/domain.tld/subdomains/subdomain-name/bin/scp

/var/www/vhosts/domain.tld/subdomains/subdomain-name/lib/(множество файлов “so”)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/libexec/openssh/sftp-server

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/share/ (количество музыкальных композиций – звонить не нужно)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/lib – (пустое поле не является или даже обязательным)

Кстати, все вышеперечисленное оформлено как root: root. Используйте церебральный паралич -rp при копировании этих людей из их первоначального места жительства.

Общие новости

Если вы пропустите bin на сайт scp и / или lib, вы сделаете ошибку вроде …

Если кто-то не может устранить эту ошибку, попробуйте скопировать все каталоги trash, lib и usr.

Тест:

Надеюсь, это означает, что вы можете войти в систему, используя sftp с правильным именем пользователя и безопасностью FTP, и, что более важно, вы НЕ должны иметь возможность расширяться, чем / var / www / vhosts /domain.tld subdomains / subdomain-name, а иногда вам следует желательно НЕ иметь возможность войти в систему с использованием обычного процесса при использовании имени пользователя ssh и FTP и пароля (вы получите отличное приветственное сообщение с помощью scponly)

id usermod -s и usr / sbin / scponlyc (где username = имя пользователя FTP)

не удалось: / usr libexec / openssh / sftp-server с ошибкой Нет такого файла или каталога (2)

Улучшите скорость своего компьютера сегодня, загрузив это программное обеспечение - оно решит проблемы с вашим ПК. г.

Usr / Libexec / Openssh / Sftp-server Recovery Steps With Permission Denied For Error 13

Usr / Libexec – Passaggi Di Ripristino Di Openssh / Sftp-server Con Autorizzazione Annullata Per Errore 13

Usr / Libexec Para Cada Paso De Recuperación De Openssh / Sftp-server Con Permiso Descartado Por Error 13

Usr Kontra Libexec / Openssh / Sftp-server återställningsåtgärder Med Tillåtelse Nekad För Fel 13

Usr / Libexec / Openssh – Kroki Odzyskiwania Serwera Sftp Z Odmową Uprawnień W Związku Z Błędem 13

Usr/libexec Pour Chaque étapes De Récupération Openssh/sftp-server Avec Autorisation Refusée Pour L’erreur 13

Usr / Libexec 대 Openssh / Sftp-server 복구 단계(오류 13에 대한 권한 거부됨)

Etapas De Recuperação De Usr / Libexec / Openssh E Sftp-server Com Permissão Negada Relacionada Ao Erro 13

Usr / Libexec – Herstelstappen Voor Openssh / Sftp-server Met Geweigerde Toestemming Beschikbaar Voor Fout 13

Usr / Libexec Openssh / Sftp-server Wiederherstellungsschritte Mit Verweigerter Berechtigung Bei Fehler 13

г.