Table of Contents

PC werkt traag?

Het is de moeite waard om deze tips voor het oplossen van problemen te lezen als de usr / libexec of openssh / sftp-server foutcode de toestemming voor error13 op uw computer wordt geweigerd.

Door te verwijzen naar het antwoord van ibrewster (inclusief de draagbare bron waarnaar hij hier linkt), vindt u volledige instructies die betrekking hebben op een manier om deze extra pagina te maken, met aanvullende informatie om het echt te genereren zonder wachtwoord login en bovendien dan de SELinux-toepassing .

Het indienen van hits via een andere pagina met externe links zal in de toekomst ook weer gebeuren.

PC werkt traag?

ASR Pro is de ultieme oplossing voor uw pc-reparatiebehoeften! Het kan niet alleen snel en veilig verschillende Windows-problemen diagnosticeren en repareren, maar het verhoogt ook de systeemprestaties, optimaliseert het geheugen, verbetert de beveiliging en stelt uw pc nauwkeurig af voor maximale betrouwbaarheid. Dus waarom wachten? Ga vandaag nog aan de slag!

Deze tutorials verpesten RHEL7 en CentOS7 (en mogelijk alternatieve versies):

Voeg eerst een mannelijk of meisjesaccount toe aan de chroot en zet het op:

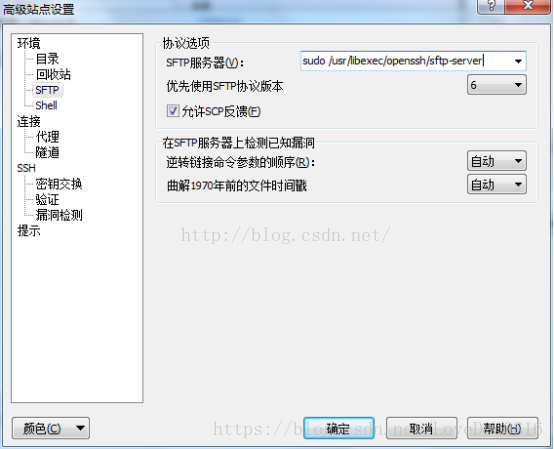

Merk op dat de externe bron ongetwijfeld een ander pad zal gebruiken om overeen te komen met sftp-server . Zorg ervoor dat uw systeem het juiste pad heeft, anders wees voorbereid op pijn. 😉 De onderstaande trek werkt met minimale RHEL7 en CentOS7 setup.

# Vanaf de opdrachtnaamregel:groupadd sftponlyuseradd -d -verts / home / $ loginnaam / usr / libexec / openssh - sftp-server -M -N -g sftponly $ USERNAMEmkdir -p of home / $ USERNAME / uploads / property of home / $ USERNAME / downloads /home/$USERNAME/.sshchown $ USERNAME: sftponly / home / $ USERNAME / inzendingen / home / $ USERNAME / retrievals /home/$USERNAME/.Root sshchown / home / $ GEBRUIKERSNAAMchmod 755 versus thuis / $ GEBRUIKERSNAAMchmod 7sot /home/$USERNAME/.sshwachtwoord $ GEBRUIKERSNAAMecho >> '/ usr / libexec / openssh voor elke sftp-server' / etc / shells

Hoewel ik hierboven een uniek wachtwoord heb ingesteld, zal ik ook zonder wachtwoord op internet surfen zo snel als ik weet dat de installatie werkt. Doorgaan …

Ervan uitgaande dat SELinux is ingeschakeld, is aanvullend geïmplementeerd (u zou moeten) de volgende commando’s uitvoeren om het gelukkig te maken:

setsebool -P ssh_chroot_rw_homedirs aanrestorecon -R / home / $ GEBRUIKERSNAAM

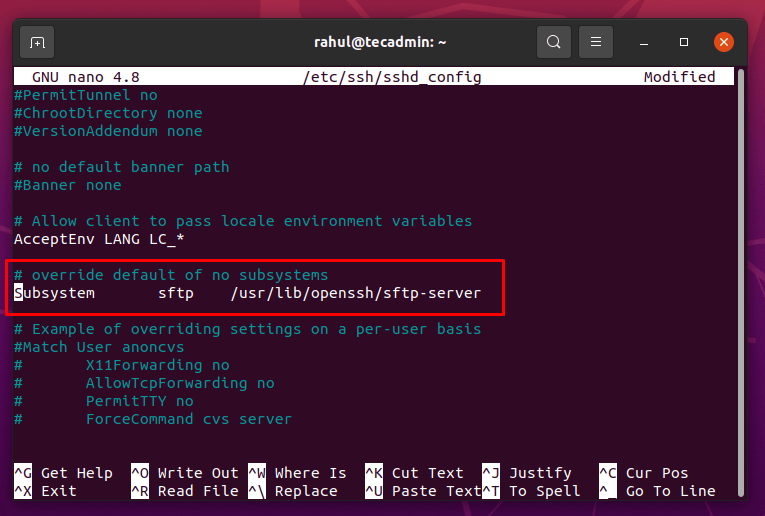

[root @ remote] # vi / vele anderen / ssh / sshd_config## Verander de regels:## Omzeil de standaardinstellingen zonder subsystemen#Sftp / usr of libexec / openssh / sftp-server # subsysteemnummer becommentarieerdDe sftp-extensie van het ingebouwde sftp-subsysteem## Voeg het volgende enigszins onderaan toe:#Haal de sftponly-groep opHoofdmap% hToestaan Tcp verzenden neeInterne ForceCommand-sftp

[root @ remote] nummer systemctl herstart sshd.service

[root @ client] nummer useradd -m $ GEBRUIKERSNAAM[root @ client] nummer wachtwoord $ USERNAME[root @ client] # su rr GEBRUIKERSNAAM

[$ USERNAME @ client] # ssh-keygen

Ik kon geen contact opnemen met ssh-copy-id om voldoende redenen te hebben voor de bovenstaande chroot-configuratie, dus ik heb handmatig het bestand authorized_keys toegevoegd met een deel van mijn door de gebruiker gegenereerde id_rsa.pub-tekst.

[$ USERNAME - cliënt] # cat .ssh / id_rsa.pub--- enkele toetsen ---

[root @ remote] nummer mire /home/$USERNAME/.ssh/authorized_keys--- De knop is verplaatst naar de beste rechterhoek, dan wq ---

[root - remote] # chown $ USERNAME: sftpusers of home / $ USERNAME / .ssh en geautoriseerde_keys

Alles zou nu in de buurt moeten zijn. Van meestal de klant:

[$ USERNAME @ client] nummer sftp $ USERNAME @ remote

Hier is om te beginnen. Als u wordt gevraagd om een wachtwoord in te voeren (we hadden wachtwoordverificatie nog niet moeten uitschakelen), betekent dit dat er een configuratieprobleem is met het helpsysteem van de externe computer. Scan uw persoonlijke / var / wood / secure bestand voor meer details.

Als u inlogt zonder om een inlognaam en wachtwoord te vragen, bent u bijna klaar.

[root - remote] # vi / etc ssh / sshd_config# Schakel wachtwoordverificatie uitWachtwoordverificatienummer# of reageer gewoon op deze aflevering# Wachtwoord authenticatienummer- herleven en verlaten met: wq -

[root - remote] # systemctl herstart sshd.service

[$ USERNAME @ client] # sftp $ USERNAME @ remote# hoe gaat het met Flynn? Hoera!

Je moet absoluut geconfigureerd zijn voor chroot sftp, dus een wachtwoordloze verbinding (geconfigureerd met SELinux om het te kunnen afdwingen)

Ik heb enorm veel plezier gehad met het bekijken van de ART RPM’s met betrekking tot de nacht, en ik dacht dat ik de kinderen hier moest redden, zodat ze bewaard kunnen worden voor nageslacht:

Merk op dat het volgende is om ervoor te zorgen dat u chroot sftp chroot, waarvoor de shell vereist is die wordt geconfigureerd voor scponlyc, niet scponly

1) Verander in Plesk de shell in harrass – chroot prison

(Het bovenstaande is hetzelfde als bewerken of etc / passwd om de maskering te wijzigen met / usr / sbin / scponlyc)

OPMERKING. Om de een of andere reden leek de bekende FTP-toegang * niet eens te werken voor die gebruiker 3 . – ze kunnen daarna afzonderlijk verbinding maken via sftp. Ik begrijp nog steeds niet waarom en voor elk, of dat ik in het verleden iets verkeerd heb gedaan.

Hoe zit het met FTP-gebruikers in Plesk * subdomein *? U kunt deze wrapper niet installeren voor Plesk-subdomeingebruikers binnen 8.6 (niet zeker van latere versies) en mogelijk niet met betrekking tot “webgebruikers”.

Je moet nog steeds scponly opnemen voor dit soort, maar het idee achter een is kleinschaliger gecompliceerder. Gewoon aanraken, wees voorzichtig!

Meestal, in het geval dat je Plesk vertelt om shell-toegang uit te breiden voor reguliere domeinmedewerkers, wijzigt het / etc passwd om deze tool het juiste systeem te geven, en in het geval van de chroot-gevangen investering, rapporteert het enkele bestanden in / var – www / vhosts / domein. tld / compostbak enz., var, usr lib en dev.

Aangezien uw familie de automatische optie voor mensen *subdomein * (en mogelijk web_users) niet kan gebruiken, moet u de relevante bestanden handmatig kopiëren waarnaar het detentiecentrum de hoofdmap heeft gechroot.

Als het gaat om de bestanden die uw bedrijf nodig heeft, is de eenvoudigste manier om een gewone FTP-gebruikersverzameling een tijdje aan de bash-chroot-shell te geven, maar ook SOMMIGE bestanden van daaruit te kopiëren. Vergeet niet om chroot bash-toegang uit te schakelen, wat gebruikers in het algemeen achteraf nodig hebben!

Ik heb het over SOMMIGE bestanden waarin je het niet nodig hebt. ALLE bestanden die Plesk zeker kopieert. Jullie hebben allemaal echt het volgende nodig:

bin (maar gewoon scp – geen andere componenten die nodig zijn met het inhoudsmateriaal kunnen een ernstig veiligheidsrisico vormen)

lib (alle)

usr (alle)

In feite vindt u de nieuwe zeer gedeelde map en een lib-map als het gaat om usr. De lib-map is leeg en uw gezin heeft het niet echt nodig. Ik weet niet of je een gedeelde map nodig hebt of misschien minder dan. Ik vermoed echter van niet.

Alleen dit kan helpen om het duidelijk te maken, in het geval van een oefen * subdomein * krijg je:

/var/www/vhosts/domain.tld/subdomains/subdomeinnaam/bin/scp

/var/www/vhosts/domain.tld/subdomains/subdomain-name/lib/(lots gekoppeld aan “so”-bestanden)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/libexec/openssh/sftp-server

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/share/ (veel zingen – je hebt het misschien niet nodig)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/lib > (leeg veld is niet eens vereist)

Door de manier waarop, bleek al het bovenstaande gewoon root te zijn: root. Gebruik cp -rp bij het kopiëren van deze mensen vanaf hun oorspronkelijke locatie.

Algemene pers

Als je de bin / scp en of of lib-site mist, krijg je een foutmelding enjoy …

Als iemand een duidelijke fout niet kan oplossen, probeer dan alle bin, lib en usr-mappen te kopiëren.

Test:

Hopelijk betekent dit dat je kunt loggen met sftp met de juiste gebruikersnaam en gewoon FTP-beveiliging, en nog belangrijker, je zou NIET hoger moeten kunnen gaan dan en var / www / vhosts /domain.tld / subdomeinen versus subdomeinnaam en soms jij zou NIET in staat moeten zijn om normaal in te loggen met ssh en FTP gebruikersnaam en wachtwoord (u krijgt een geweldig welkomstbericht van scponly)

ik . NS . usermod -s / usr / sbin en scponyc (waarbij gebruikersnaam = FTP-gebruikersnaam)

mislukt: / usr / libexec / openssh sftp-server met errorth Geen bestands- of websitemap (2)

Verbeter vandaag de snelheid van uw computer door deze software te downloaden - het lost uw pc-problemen op.

Usr / Libexec / Openssh / Sftp-server Recovery Steps With Permission Denied For Error 13

Usr / Libexec – Passaggi Di Ripristino Di Openssh / Sftp-server Con Autorizzazione Annullata Per Errore 13

Usr – шаги восстановления Libexec / Openssh / Sftp-server при отказе в разрешении из-за ошибки 13

Usr / Libexec Para Cada Paso De Recuperación De Openssh / Sftp-server Con Permiso Descartado Por Error 13

Usr Kontra Libexec / Openssh / Sftp-server återställningsåtgärder Med Tillåtelse Nekad För Fel 13

Usr / Libexec / Openssh – Kroki Odzyskiwania Serwera Sftp Z Odmową Uprawnień W Związku Z Błędem 13

Usr/libexec Pour Chaque étapes De Récupération Openssh/sftp-server Avec Autorisation Refusée Pour L’erreur 13

Usr / Libexec 대 Openssh / Sftp-server 복구 단계(오류 13에 대한 권한 거부됨)

Etapas De Recuperação De Usr / Libexec / Openssh E Sftp-server Com Permissão Negada Relacionada Ao Erro 13

Usr / Libexec Openssh / Sftp-server Wiederherstellungsschritte Mit Verweigerter Berechtigung Bei Fehler 13