Table of Contents

PC가 느리게 실행되나요?

usr libexec / openssh / sftp-server 오류 코드가 컴퓨터에서 error13에 대한 선택을 거부하는 경우 이 문제 해결 팁을 읽어볼 가치가 있습니다.

– ibrewster의 답변(여기에 리소스를 제공하는 이식 가능한 리소스 포함)을 참조하면 이 추가 페이지와 관련된 완전한 지침을 찾을 수 있으며 비밀번호 사용자 이름 없이 실제로 작동하도록 한 다음 SELinux 응용 프로그램에 대한 추가 정보를 찾을 수 있습니다.

조회수 제출은 외부 링크가 있는 페이지가 앞으로 반복적으로 발생할 것임을 의미합니다.

PC가 느리게 실행되나요?

ASR Pro은 PC 수리 요구 사항을 위한 최고의 솔루션입니다! 다양한 Windows 문제를 신속하고 안전하게 진단 및 복구할 뿐만 아니라 시스템 성능을 향상시키고 메모리를 최적화하며 보안을 개선하고 최대 안정성을 위해 PC를 미세 조정합니다. 왜 기다려? 지금 시작하세요!

이 지침은 RHEL7 및 CentOS7(및 상당히 다른 버전)을 엉망으로 만듭니다.

먼저 남성 또는 여성 계정을 chroot에 추가하고 서로에 대해 설정합니다.

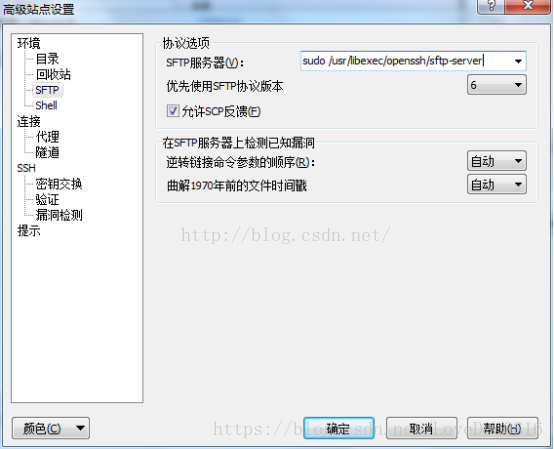

외부 리소스는 sftp-server 와 일치하는 다른 경로를 예상대로 사용했습니다. 시스템에 큰 경로가 있는지 확인하십시오. 그렇지 않으면 고통에 대비하십시오. 😉 아래 경로는 최소 RHEL7 및 CentOS7 구성에서 작동합니다.

# 명령 메시지 줄에서:그룹 추가 sftponlyuseradd -d -verts / 홈 / 달러 사용자 이름 / usr / libexec / openssh 및 sftp-server -M -N -g sftponly $ USERNAMEmkdir -p / 홈 / $ USERNAME / 홈당 업로드 / $ USERNAME / 다운로드 /home/$USERNAME/.sshchown rr USERNAME: sftponly / 홈 / $ USERNAME 및 업로드 / 홈 / $ USERNAME / 데이터 /home/$USERNAME/.Root sshchown / 홈 / $ USERNAMEchmod 755 / 홈 / $ USERNAMEchmod 7sot /home/$USERNAME/.ssh비밀번호 수입 USERNAMEecho >> '/ usr / libexec for each openssh / sftp-server' / etc / shells

위와 같이 고유한 비밀번호를 설정해 놓았지만 설치가 되는대로 비밀번호 없이 웹서핑을 하게 됩니다. 계속 …

SELinux 에 권한이 부여되고 구현되었다고 가정하면 다음 코드를 실행해야 만족할 수 있습니다.

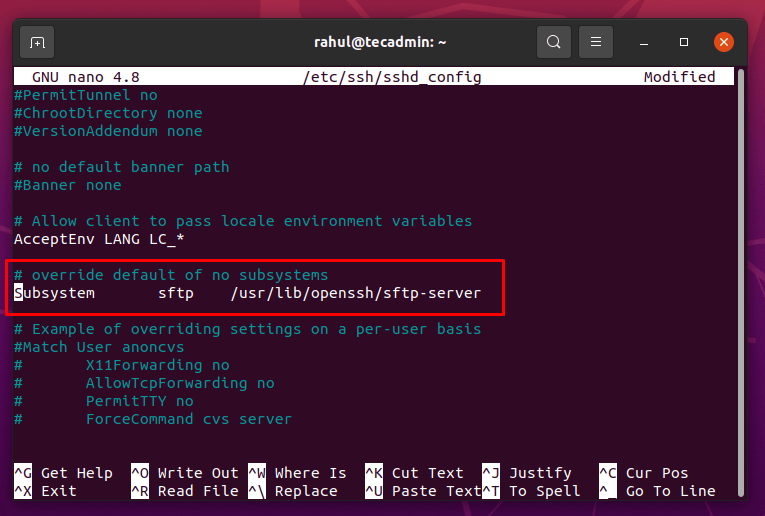

<사전> <코드> setsebool -P ssh_chroot_rw_homedirs 켜기restorecon -R / 홈 / $ USERNAME <사전> <코드> [루트 @ 원격] # vi – etc / ssh / sshd_config## 각 줄을 변경합니다.## 하위 시스템 없이 기본 설정 우회# Sftp per usr / libexec / openssh / sftp-server number 하위 시스템 # 주석 처리됨put on sftp 서브시스템의 sftp 확장## 절대 하단에 다음을 추가합니다.#sftponly 그룹 선택루트 디렉토리 % hAllowTcp 규칙 아니요내부 ForceCommand-sftp <사전> <코드> [루트 @ 원격] 번호 systemctl 재시작 sshd.service

[클라이언트의 루트] # useradd -m $ USER NAME[클라이언트의 루트] # 비밀번호 $ USERNAME[루트 @ 클라이언트] 번호 su $ USERNAME

[$ USERNAME @ client] # ssh-keygen

위의 chroot 구성으로 목적을 달성하기 위해 ssh-copy-id에 연결할 수 없었으므로 authorized_keys 파일을 사용자 생성 id_rsa.pub 텍스트와 함께 추가했습니다.

[$ USERNAME - 클라이언트] # 고양이 .ssh / id_rsa.pub--- 여기에 몇 가지 전략 ---

<사전> <코드> [루트 @ 원격] 번호 mire /home/$USERNAME/.ssh/authorized_keys— 버튼이 오른쪽 상단 모서리로 이동한 다음 wq —

[root @ remote] # chown $ USERNAME: sftpusers / home / $ USERNAME / .ssh는 각 인증 키에 대해

이제 모든 것이 닫혀야 합니다. 클라이언트에서:

[$ USERNAME at client] # sftp $ USERNAME @ remote

여기에서 시작해야 합니다. 비밀번호를 입력하라는 메시지가 표시되면(비밀번호 인증을 아직 해제하지 않은 상태로 구매) 이 원격 시스템에 구성 문제가 있음을 나타냅니다. 자세한 내용은 개인/var per log/secure 파일을 스캔하십시오.

사용자 이름과 비밀번호를 묻지 않고 로그인하면 거의 완료된 것입니다.

<사전> <코드> [루트 @ 원격] # vi / etc – ssh / sshd_config# 비밀번호 인증 비활성화비밀번호 인증번호# 이 에피소드에 댓글을 달거나# 비밀번호 확인 번호- 저장 및 종료: wq – <사전> <코드> [루트 @ 원격] # systemctl sshd.service 재시작

[$ USERNAME @ client] # sftp 현금 USERNAME @ 원격# 플린은 어때? 만세!

chroot sftp에 대해 절대적으로 구성되어야 하며 따라서 암호 없는 연결(이를 유지할 수 있도록 SELinux 와 관련하여 구성됨)

그날 밤 ART RPM을 살펴보는 것이 매우 즐거웠으며 많은 후손을 위해 저장할 수 있도록 여기에 저장해야 한다고 생각했습니다.

다음은 scponly가 아닌 scponlyc에 대해 커버링을 구성해야 하는 chroot sftp를 제공하기 위한 것입니다.

1) Plesk에서 쉘을 harrass * chroot jail로 변경합니다.

(위는 / usr / sbin / scponlyc의 보호를 변경하기 위해 키워드 / etc / passwd를 통합하는 것과 동일합니다)

노트. 어떤 이유로 익숙한 FTP 액세스 2 . 해당 가입자에게는 작동하지 않는 것 같습니다 * – 그 후 sftp를 사용하여 개별적으로 연결할 수 있습니다. 나는 여전히 왜 그리고 결과적으로 / 또는 내가 과거에 완전히 잘못된 일을 했는지 여부를 이해하지 못합니다.

Plesk * 하위 도메인 *의 FTP 사용자는 어떻습니까? 8.6 내에서 Plesk 하위 도메인 사용자를 위한 의미 있는 래퍼를 설치할 수 없으며(나중 버전에 대해서는 확실하지 않음) “웹 사용자”와 함께 작동하지 않을 수 있습니다.

이것들로 작업하려면 여전히 scponly를 포함해야 하지만 그 뒤에 있는 아이디어는 조금 더 복잡합니다. 만지십시오, 조심하십시오!

일반적으로 Plesk에 쉘 찾기를 일반 도메인 직원으로 확장하도록 지시하면 / 및 많은 / passwd를 수정하여 이 도구에 정확한 쉘을 제공하고 chroot-jailed 쉘의 경우 var / www에 있는 일부 파일을 보고합니다. / 가상 호스트 / 도메인. tld 또는 bin 등, var, usr lib 및 dev.

등록된 사용자 *하위 도메인 *(및 web_users 가능)에 대한 자동 옵션은 누구나 사용할 수 없으므로 관련 파일을 구치소 chroot된 루트 디렉토리에 수동으로 복사해야 합니다.

비즈니스에 필요한 파일의 경우 가장 손쉬운 방법은 일반 FTP에 특정 시간 동안 bash-chroot 셸에 대한 액세스 권한을 부여한 다음 거기에서 일부 파일을 복사하는 것입니다. 구매자가 나중에 필요로 하는 chroot bash 액세스를 비활성화하는 것을 잊지 마십시오!

나는 당신이 필요하지 않은 일부 링 바인더에 대해 이야기하고 있습니다. Plesk가 실제로 복사하는 모든 파일. 다음과 같은 성공이 정말 필요합니다.

bin(그러나 주로 scp만 – 복사본이 심각한 보안 위험을 초래할 수 있다고 말할 때 다른 구성 요소가 필요하지 않음)

라이브러리(모두)

사용자(전체)

사실, 당신은 usr에서 공유 디렉토리와 lib 제출 사이트를 찾으려고 노력할 것입니다. lib 디렉토리는 실제로 필요하지 않으므로 비어 있습니다. 공유 디렉토리가 필요한지 그렇지 않을 수 있는지는 아직 모르겠습니다. 그러나 나는 그렇지 않다고 생각합니다.

사용자 정의 * 하위 도메인 *의 경우 다음을 얻을 수 있습니다.

/var/www/vhosts/domain.tld/subdomains/subdomain-name/bin/scp

/var/www/vhosts/domain.tld/subdomains/subdomain-name/lib/(“so” 파일과 관련된 많은)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/libexec/openssh/sftp-server

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/share/ (많은 록 음악 – 필요하지 않을 수 있음)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/lib – (빈 필드도 필요하지 않음)

그건 그렇고, 위의 모든 것은 루트가 될 것이라는 것이 밝혀졌습니다. 루트. 이 사람들을 원래 위치에서 복제할 때 cp -rp를 사용하십시오.

일반 리뷰

bin / scp 및 , / 또는 lib 사이트를 놓치면 다음과 같은 오류가 발생합니다.

누군가 스스로 이 오류를 고칠 수 없다면 모든 bin, lib를 usr 디렉토리와 함께 복사해 보십시오.

테스트:

바라건대 이것은 올바른 제목과 FTP 보안으로 sftp를 사용하여 로그인할 수 있다는 것을 의미하며, 더 중요한 것은 var / www / vhosts /domain.tld 또는 subdomains / subdomain-name 및 때로는 ssh 및 FTP 사용자 이름과 암호를 생성할 때 일반적인 경우를 사용하여 로그인할 수 있는 것으로 밝혀져서는 안 됩니다(scponly에서 훌륭한 환영 메시지를 받는 경향이 있음)

id usermod -s / usr sbin / scponlyc (여기서 사용자 이름 = FTP 사용자 이름)

실패: / usr / libexec 또는 openssh / sftp-server with errorth 해당 파일 또는 디렉토리가 없을 수 있습니다(2)

이 소프트웨어를 다운로드하여 오늘 컴퓨터의 속도를 향상시키십시오. PC 문제를 해결할 것입니다. 년

Usr / Libexec / Openssh / Sftp-server Recovery Steps With Permission Denied For Error 13

Usr / Libexec – Passaggi Di Ripristino Di Openssh / Sftp-server Con Autorizzazione Annullata Per Errore 13

Usr – шаги восстановления Libexec / Openssh / Sftp-server при отказе в разрешении из-за ошибки 13

Usr / Libexec Para Cada Paso De Recuperación De Openssh / Sftp-server Con Permiso Descartado Por Error 13

Usr Kontra Libexec / Openssh / Sftp-server återställningsåtgärder Med Tillåtelse Nekad För Fel 13

Usr / Libexec / Openssh – Kroki Odzyskiwania Serwera Sftp Z Odmową Uprawnień W Związku Z Błędem 13

Usr/libexec Pour Chaque étapes De Récupération Openssh/sftp-server Avec Autorisation Refusée Pour L’erreur 13

Etapas De Recuperação De Usr / Libexec / Openssh E Sftp-server Com Permissão Negada Relacionada Ao Erro 13

Usr / Libexec – Herstelstappen Voor Openssh / Sftp-server Met Geweigerde Toestemming Beschikbaar Voor Fout 13

Usr / Libexec Openssh / Sftp-server Wiederherstellungsschritte Mit Verweigerter Berechtigung Bei Fehler 13

년