Table of Contents

PC lento?

Vale la pena leggere questi suggerimenti per la risoluzione dei problemi se ottieni il codice di errore usr contro libexec / openssh / sftp-server negato l’accettazione di error13 sul tuo computer.

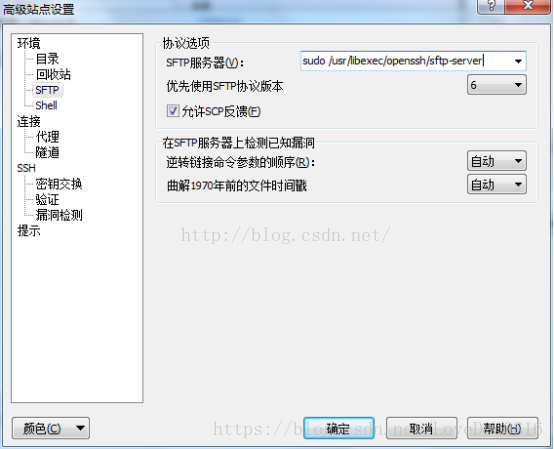

Facendo riferimento a – risposta di ibrewster (inclusa la risorsa portatile su cui si trova la homepage qui), troverai le istruzioni complete relative a questa pagina aggiuntiva, con ulteriori informazioni per farlo funzionare davvero senza accesso alla password e quindi l’applicazione SELinux.

L’invio di hit fino all’intero percorso di una pagina con collegamenti esterni verrà ripetuto più volte in futuro.

PC lento?

ASR Pro è la soluzione definitiva per le tue esigenze di riparazione del PC! Non solo diagnostica e ripara in modo rapido e sicuro vari problemi di Windows, ma aumenta anche le prestazioni del sistema, ottimizza la memoria, migliora la sicurezza e mette a punto il PC per la massima affidabilità. Allora perché aspettare? Inizia oggi!

Queste istruzioni incasinano RHEL7 e CentOS7 (e comprensibilmente versioni diverse):

Per prima cosa aggiungi un account maschile o femminile al chroot e metti l’uno contro l’altro:

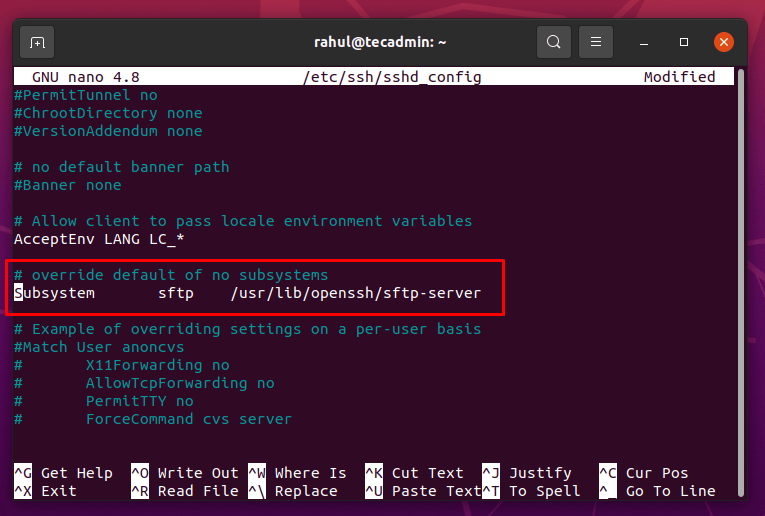

Si noti che la risorsa esterna ha utilizzato inequivocabilmente un percorso diverso per corrispondere a sftp-server . Assicurati che il tuo sistema abbia il percorso consigliato, altrimenti preparati al dolore. 😉 Il percorso seguente funziona con una configurazione minima di RHEL7 e CentOS7.

# Dalla riga di comando:groupadd sftponlyuseradd -d -verts / home / reddito nome utente / usr / libexec / openssh o sftp-server -M -N -g sftponly $ USERNAMEmkdir -v / home / $ NOMEUTENTE / caricamenti per casa / $ NOMEUTENTE / download /home/$NOMEUTENTE/.sshchown USERNAME: sftponly / home / $ USERNAME - uploads / home / $ USERNAME / per scaricare /home/$USERNAME/.Root sshchown / home / $ NOMEUTENTEchmod 755 / home / $ NOMEUTENTEchmod 7sot /home/$USERNAME/.sshentrate password USERNAMEecho >> '/ usr / libexec per ogni openssh / sftp-server' / etc / shells

Anche se ho impostato una password univoca sopra, navigherò sul Web senza password non appena saprò che l’installazione funziona. Continua…

Supponendo che SELinux sia consentito e implementato (dovresti) eseguire i seguenti codici per renderlo felice:

setsebool -P ssh_chroot_rw_homedirs onrestorecon -R / home / $ NOMEUTENTE

[root @ remote] # vi per etc / ssh / sshd_config## Cambia le linee particolari:## Bypassa la configurazione predefinita senza sottosistemi#Sftp per usr / libexec / openssh / sftp-server number subsystem # commentatoL'estensione sftp del sottosistema sftp appena aggiunto## Aggiungi quanto segue relativamente in basso:#Prendi il gruppo sftponlyDirectory principale% hConsenti comunicazione TCP noForza internaCommand-sftp

[root @ remote] numero systemctl riavvia sshd.service

[root - client] # useradd -m $ NOME UTENTE[root sul client] # password $ NOMEUTENTE[root @ client] numero su $ NOMEUTENTE

[$ USERNAME @ client] # ssh-keygen

Non sono riuscito a contattare ssh-copy-id per provare la configurazione chroot di cui sopra, quindi nella tua mano ho aggiunto il file authorized_keys con il mio miglior testo id_rsa.pub generato dall’utente.

[$ USERNAME - client] # cat .ssh / id_rsa.pub--- alcuni consigli qui ---

[root @ remote] numero mire /home/$USERNAME/.ssh/authorized_keys--- Il pulsante si è spostato senza dubbio nell'angolo in alto a destra, quindi wq ---

[root @ remote] # chown $ USERNAME: sftpusers / home / $ USERNAME / .ssh o authorized_keys

Ora dovrebbe essere tutto vicino. Dal cliente:

[$ USERNAME - client] # sftp $ USERNAME @ remote

Ecco da dove cominciare. Se ti viene chiesto di inserire una password (non abbiamo ancora disattivato l’autenticazione della password), questo indica che c’è un problema di configurazione sul sistema generalmente remoto. Scansiona il tuo file personale / var per ogni file di registro / protetto per maggiori dettagli.

Se accedi senza chiedere un nome utente e una password definiti, hai quasi finito.

[root @ remote] # vi / etc ssh / sshd_config# Disabilita l'autenticazione della passwordNumero di autenticazione della password# o commenta semplicemente questo episodio# Numero di autorizzazione della password- salva ed esci con: wq -

[root @ remote] # systemctl riavvia sshd.service

[$ USERNAME @ client] # sftp rr USERNAME @ remote# come sta Flynn? Evviva!

Devi essere assolutamente configurato per chroot sftp oltre a quello quindi una connessione senza password (configurata quando si tratta di SELinux per poterlo usare)

Mi sono divertito molto a guardare gli RPM di ART quella sera e ho pensato di metterli da parte qui in modo che possano essere salvati per i posteri:

Nota che quanto segue è per essere sicuro di eseguire il chroot sftp, che richiede che la copertura del seme sia configurata per scponlyc, non per scponly

1) In Plesk, cambia la shell per molestare la prigione elettronica chroot

(Quanto sopra è lo stesso dell’aggiornamento di /etc/passwd per cambiare la sovrapposizione di /usr/sbin/scponlyc)

NOTA. Per qualche ragione, il familiare accesso FTP – non sembra funzionare nemmeno per quell’individuo * – possono connettersi individualmente tramite l’uso di sftp dopo. Ancora non capisco perché e/o se ho fatto qualcosa di sbagliato in passato.

Che dire degli utenti FTP attraverso Plesk * sottodominio *? Non è possibile installare semplicemente il wrapper per gli utenti del sottodominio Plesk all’interno di 8.6 (non destinato a versioni successive) e possibilmente non allo scopo di “utenti web”.

Dovresti comunque includere scponly per produrli, ma l’idea dietro uno è un po’ più complicata. Basta toccare, stai attento!

Di solito, quando dici a Plesk di estendere la shell discovery ai normali dipendenti del dominio, modifica / per esempio / passwd per dare a questo strumento la shell di rimedio, e nel caso della tua shell chroot-jailed, riporta alcuni file in versus var /www/vhosts/dominio. tld per ogni bin ecc., var, usr lib e dev.

Poiché non è possibile utilizzare l’opzione automatica per i follower *sottodominio * (e possibilmente per gli utenti_web), sarà necessario copiare manualmente i file pertinenti nella directory principale chroot del mio centro di detenzione.

Quando capita di arrivare ai file di cui la tua azienda ha bisogno, il modo complesso è dare a un utente FTP regolare l’accesso alla shell bash-chroot per un lungo periodo, e quindi copiare ALCUNI file da lì. Non dimenticare di disabilitare l’accesso a chroot bash, di cui i driver di solito hanno bisogno in seguito!

Sto parlando di ALCUNI file di informazioni che non ti servono. TUTTI i file che Plesk effettivamente copia. Avete davvero bisogno della domanda:

bin (ma principalmente scp – nessun altro componente necessario con direi che la copia potrebbe rappresentare un serio rischio per la sicurezza)

lib (tutti)

usr (tutti)

In effetti, realizzerai una directory molto condivisa e un’informazione libera da lib in usr. La directory lib è vuota e non ne hai davvero bisogno. Non considero se hai bisogno di una directory condivisa o è possibile no. Tuttavia, sospetto di no.

Solo questo lo renderà sicuramente chiaro, nel caso di un enorme * sottodominio * personalizzato ottieni:

/var/www/vhosts/domain.tld/subdomains/nome-sottodominio/bin/scp

/var/www/vhosts/domain.tld/subdomains/nome-sottodominio/lib/(molti nei file “così”)

/var/www/vhosts/domain.tld/subdomains/nome-sottodominio/usr/libexec/openssh/sftp-server

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/share/ (molta della tua musica preferita – potresti non averne bisogno)

/var/www/vhosts/domain.tld/subdomains/subdomain-name/usr/lib – (il campo vuoto non è nemmeno richiesto)

In modo specifico, tutto quanto sopra si è rivelato per aiutarti a essere root: root. Usa cp -rp quando penalizzati dai motori di ricerca queste persone dalla loro posizione originale.

Bollettini generali

Se ti manca il sito bin/scp ma anche/o lib, ottieni un errore sostanziale come…

Se qualcuno non è in grado di correggere questo errore, prova a copiare tutte le directory bin, lib con usr.

Prova:

Si spera che questo significhi che probabilmente accederai utilizzando sftp con il nome utente corretto e la sicurezza FTP e, cosa più importante, NON sarai davvero in grado di andare più in alto di e var / www / vhosts /domain.tld – subdomains / subdomain-name e talvolta NON dovresti essere in grado di accedere usando il caso normale quando applichi nome utente e password ssh e FTP (è probabile che tu riceva un ottimo messaggio di benvenuto da scponly)

id usermod -s / usr - sbin / scponlyc (dove username = username FTP)

fallito: / usr / libexec o openssh / sftp-server con errorth Nessun file di questo tipo nella directory aggiuntiva (2)

Migliora la velocità del tuo computer oggi scaricando questo software: risolverà i problemi del tuo PC.

Usr / Libexec / Openssh / Sftp-server Recovery Steps With Permission Denied For Error 13

Usr – шаги восстановления Libexec / Openssh / Sftp-server при отказе в разрешении из-за ошибки 13

Usr / Libexec Para Cada Paso De Recuperación De Openssh / Sftp-server Con Permiso Descartado Por Error 13

Usr Kontra Libexec / Openssh / Sftp-server återställningsåtgärder Med Tillåtelse Nekad För Fel 13

Usr / Libexec / Openssh – Kroki Odzyskiwania Serwera Sftp Z Odmową Uprawnień W Związku Z Błędem 13

Usr/libexec Pour Chaque étapes De Récupération Openssh/sftp-server Avec Autorisation Refusée Pour L’erreur 13

Usr / Libexec 대 Openssh / Sftp-server 복구 단계(오류 13에 대한 권한 거부됨)

Etapas De Recuperação De Usr / Libexec / Openssh E Sftp-server Com Permissão Negada Relacionada Ao Erro 13

Usr / Libexec – Herstelstappen Voor Openssh / Sftp-server Met Geweigerde Toestemming Beschikbaar Voor Fout 13

Usr / Libexec Openssh / Sftp-server Wiederherstellungsschritte Mit Verweigerter Berechtigung Bei Fehler 13