Table of Contents

Komputer działa wolno?

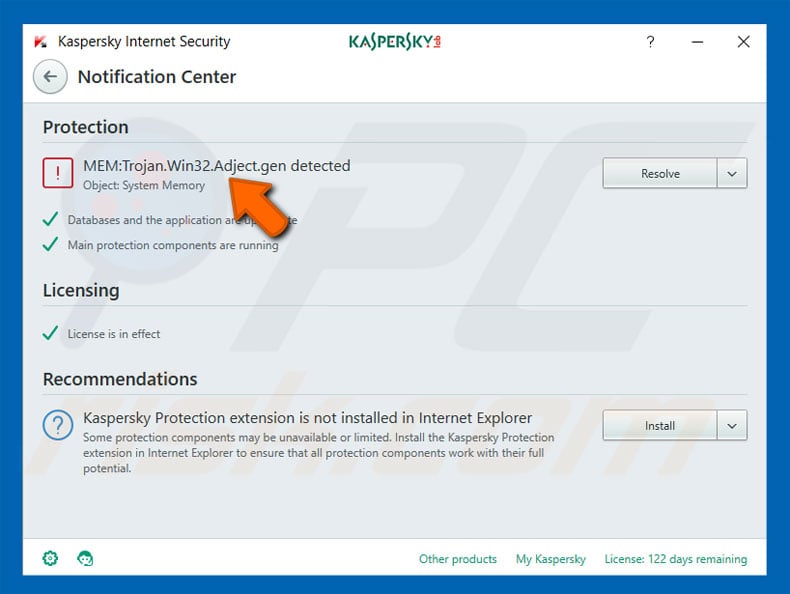

W ciągu ostatnich kilku dni niektórzy czytelnicy natknęli się na konkretny kod błędu z wirusem win32 delf bs proxy pc. Ten problem występuje z kilku powodów. Przyjrzyjmy się im teraz wizualnie.

(Proxy .LRT, błąd systemowy, TROJ_DELF.IJA, Proxy.MFL, Cryp_Yodap, błąd parsera, TrojanProxy: Win32 / Delf.W, TrojanProxy: Win32 / Delf, Win32 / Delf, Generic.dx, PWS-Banker, Trojan- Proxy.Win32.Delf.bs, TR / ATRAPS.Gen, TROJ_DELF.DWG, TR / Proxy.Delf.BS.371, Proxy.SHN, PWS-Banker.gen.ce, Trojan.Proxy.Delf.BS, TR i Spy.Banker.Gen, TR / Proxy.Delf.BS.310, Trojan-Spy.Win32.Banker.cho, TR / Dldr.Delphi.Gen)

Dodano opis wirusa: dwadzieścia sześć kwietnia 2007

(Trojan-Proxy.Win32.Delf.bs, W32 / Trojan.ABIH, TR / ATRAPS.Gen, TR / Proxy.Delf.BS.195, Proxy.LAK, Cryp_Yodap, błąd parsera, TR / Proxy. Delf .BS.204, TrojanProxy: Win32 / Delf.W, PWS-Banker.gen.ce, Generic.dx, Trojan.Proxy.Delf.BS, Backdoor: Win32 / Agent, Trojan.Downloader.Delf.AGJ, TR / Spy .Banker.Gen, Trojan-Spy.Win32.Banker.cho, PSW.Banker3.IFH, Win32 na agenta)

Dodano skrót wirusa: 8 kwietnia 2007

Dewastujący haker może wykorzystać to zagrożenie do ujawnienia swojej tożsamości podczas wykonywania działań spowodowanych przez komputer elektroniczny. Może to obejmować wysyłanie bezpośredniej poczty przez połączenie internetowe.

Dowiedz się, jak złośliwe oprogramowanie może dostać się na Twój komputer.

Co robić teraz

Użyj starego bezpłatnego oprogramowania firmy Microsoft, aby zidentyfikować i naprawić to zagrożenie:

- Windows Defender stworzyć Windows 10 i 8 windows.1 lub Microsoft Security Essentials dla Windows 7 i Windows Vista

- Skaner bezpieczeństwa firmy Microsoft

Właściwie zalecane jest pełne skanowanie. Po pełnym uruchomieniu może zostać wykryte inne ukryte złośliwe oprogramowanie.

Uzyskaj dodatkową pomoc

Możesz również odwiedzić naszą stronę zaawansowaną lub odwiedzić witrynę Microsoft Virus and Malware, aby uzyskać dodatkową pomoc

Jeśli używasz systemu Windows XP, zapoznaj się z naszą stroną dotyczącą zabezpieczeń systemu Windows XP.

Ten koń trojański wchodzi do systemu absolutnego, biorąc pod uwagę, że plik został upuszczony przez różne inne złośliwe oprogramowanie lub jako plik pobrany bez wiedzy użytkowników podczas odwiedzania złośliwych witryn internetowych.

Jednak nawet w chwili pisania tego tekstu poszczególne strony nie powinny być dostępne.

Informacje o przybyciu

Ten trojan przenika do systemu jako prawdziwy plik upuszczony w procesie innego złośliwego oprogramowania lub jako fakt, że „plik jest pobranie nieświadomych użytkowników, którzy odwiedzają szkodliwe witryny po raz drugi.

Instalacja

Ten trojan będzie utrzymywał w systemie następujące klony:

- % System Root% RECYCLER SID nvapbar.exe < /li>

(Uwaga:% System Root% to najważniejszy folder główny systemu Windows, który zwykle może nosić nazwę C: we wszystkich systemach operacyjnych Windows z różnymi wersjami systemu.)

Po utworzonym folderze pojawią się następujące elementy:

- % System Root% RECYCLER

- % System Root% RECYCLERSID

- ChatAddiction .BLOCKEDsers.com

- BF2GameServices.BLOCKEDme. org

- utgameserver325 .BLOCKEDs.be

< /ul>

(Uwaga: % System Root% to folder główny wskazujący na system Windows, zwykle C: we wszystkich wersjach systemu operacyjnego Windows.)

Technika automatycznego uruchamiania

Ten trojan tworzy następujące wpisy na komputerze. automatyczne uruchamianie komponentów zdalnych przy prawie każdym uruchomieniu systemu:

HKEY_LOCAL_MACHINE SOFTWARE Microsoft

Windows NT CurrentVersion Winlogon

Taskman =% System Root% RECYCLER SID nvapbar .exe

Więcej informacji

Ten koń trojański łączy się z potencjalnie złośliwym adresem URL:

Jednak określone strony internetowe nie są dostępne.

Krok 1

Użytkownicy systemów Windows XP, Windows Vista i Windows 7 muszą przywrócić swój sprzęt przed wdrożeniem skanowania.Dla niego. Wyłącz tworzenie, które umożliwia pełne skanowanie. wasze komputery.

Krok 2

Zwróć uwagę, przez które złośliwe oprogramowanie szpieguje pliki, wszystkie foldery z biżuterią oraz klucze rejestru i listy dołączone do komputera są skonfigurowane jako oprogramowanie lub niechciane oprogramowanie. Może to być spowodowane częściową instalacją lub innymi warunkami systemu. Jeśli nie możesz znaleźć żądanych plików / folderów / dokumentów rejestracyjnych, przejdź do drugiego kroku.

Krok 3

Uruchom ponownie w trybie awaryjnym

[Dowiedz się więcej]

Krok 4

Komputer działa wolno?

ASR Pro to najlepsze rozwiązanie dla potrzeb naprawy komputera! Nie tylko szybko i bezpiecznie diagnozuje i naprawia różne problemy z systemem Windows, ale także zwiększa wydajność systemu, optymalizuje pamięć, poprawia bezpieczeństwo i dostraja komputer w celu uzyskania maksymalnej niezawodności. Więc po co czekać? Zacznij już dziś!

Usuń tę pojedynczą wartość komputera osobistego

< span onclick =' javascript: learnMore ( "Krok 4 zamknij", "Krok 4Info", "Krok 4"); '> [Dowiedz się więcej]

Ważne: Nieprawidłowa zmiana tego konkretnego rejestru systemu Windows może spowodować nieodwracalne działanie systemu. Wykonaj ten krok, jeśli wiesz, jak zadać pytanie, lub jeśli Twoja firma bardzo dobrze radzi sobie z proszeniem o pomoc dyrektora systemu. W przeciwnym razie przeczytaj ten artykuł o Microsoft przed skonfigurowaniem rejestru komputera.

- W HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion Winlogon

- równa się Taskman root% RECYCLER SID nvapbar “% system.exe”

Krok 5

Znajdź i dodatkowo usuń te foldery

[Więcej]

Upewnij się, że widzisz pole wyboru „Wyszukaj ukryte pliki i foldery” w sekcji „Dodatkowe opcje zaawansowane”, która może obejmować każdy z ukrytych folderów w skanowaniu wynik.

- % System Root% RECYCLER SID

Krok 6

Uruchom ponownie normalnie, a nawet przeskanuj komputer, na którym zainstalowany jest produkt firmy Trend Micro, w poszukiwaniu plików wykrytych jako Trojan.Win32.DELF.BA Jeśli wykryte pliki zostały już wymyte, usunięte lub poddane kwarantannie, należą do produktu firmy Trend Micro , nie jest wymagana żadna inna ścieżka. osoba może częściowo usunąć pliki z kwarantanny. Więcej materiałów znajdziecie tutaj na fanpage’u wiedzy.

Czy ten unikalny opis był dla Ciebie ważny? Powiedz nam, jak oboje właśnie się przyjęliśmy.

To zwierzę trojańskie dostaje się do systemu i widzi plik usunięty z niego inne złośliwe oprogramowanie lub być może plik pobrany nieświadomie przez osoby uzależnione, które badają złośliwe strony internetowe.

Ten trojan jest wykrywany w systemie jako plik, który zniknął na innych komputerach, lub jako złośliwe oprogramowanie w formie bazy danych, którą użytkownicy nieświadomie uzyskują podczas odwiedzania złośliwych witryn internetowych.

Ten trojan umieszcza następujące kopie samego siebie w aktualnie zaatakowanym systemie:

- % System Root% RECYCLER SID nvapbar.% System exe

(Uwaga: root% to główny folder Windows, zwykle jest to C: dla wszystkich wersji wraz z systemem operacyjnym Windows.)

- % szkielet sprzętu% RECYCLER

- % szkielet systemu% RECYCLER SID

(Uwaga: % System Root% to bez wątpienia plik główny systemu Windows, zwykle C: odnosi się do wszystkich wersji systemu operacyjnego Windows.)

Ten koń trojański wymusza następujące opcje słów rejestru, aby umożliwić automatyczne uruchamianie zapisanych komponentów przy każdym uruchomieniu systemu:

Ten trojan łączy się z jednym z następujących potencjalnie złośliwych adresów URL:

- ChatAddiction.BLOCKEDsers.com

- BF2GameServices.BLOCKEDme.org

- utgameserver325.BLOCKEDs.be

Przed skanowaniem użytkownicy systemów Windows XP, Windows Vista i Windows 7 muszą odinstalować Przywracanie systemu, aby ich komputery mogły być w pełni odczytane.

Należy pamiętać, że nie wszystkie pliki, pliki elektroniczne, klucze rejestru i wpisy są tworzone na rzeczywistym komputerze podczas korzystania z tej funkcji przez złośliwe oprogramowanie/spyware/grayware. Może to być spowodowane niedokończoną instalacją lub innymi warunkami systemu. Jeśli nigdy nie możesz znaleźć tych samych plików / folderów / informacji o znakach rejestracyjnych, przejdź do nowego kroku.

Ważne: Nieprawidłowe rozszerzenie rejestru Windows może spowodować nieodwracalne działanie systemu. Wykonaj ten krok tylko wtedy, gdy świat wie, jak zażądać kontroli od administratora Twojej rodziny. Jeśli nie, przeczytaj ten artykuł firmy Microsoft, zanim zaczniesz edytować swój osobisty rejestr.

- W HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion Winlogon

- Taskman “% System pasuje do root% RECYCLER SID nvapbar.exe”

< / ul>

Pamiętaj, aby zaznaczyć pole Skanuj, aby dopasować ukryte pliki i foldery w Ustawieniach zaawansowanych”, aby uwzględnić wszystkie ukryte foldery w wynikach Rzuć okiem.

- % System Root% RECYCLER SID

Uruchom ponownie w znanym trybie i użyj komputera do przeszukania produktu firmy Trend Micro pod kątem plików znalezionych w trojanie Trojan.Win32.DELF.BA. Jeśli wykryte pliki zostały wyczyszczone, usunięte lub poddane kwarantannie za pomocą rozwiązania firmy Trend Micro, dalsze działania nie są wymagane. Zduplikowaną zawartość można zasadniczo usunąć z plików poddanych kwarantannie. Zajrzyj do tej bazy wiedzy, aby uzyskać więcej informacji.

Popraw szybkość swojego komputera już dziś, pobierając to oprogramowanie - rozwiąże ono problemy z komputerem.

Steps To Fix Win32 Delf Os Proxy Trojan Issues

Stappen Om Win32 Delf Os Proxy Trojan-problemen Op Te Lossen

Passaggi Per Risolvere I Problemi Del Proxy Trojan Del Computer Win32 Delf

Étapes Pour Résoudre Les Problèmes De Cheval De Troie Proxy Win32 Delf Os

Etapas Quando Você Precisa Corrigir Problemas De Cavalo De Tróia Win32 Delf Os Proxy

트로이 목마 문제가 발생하도록 Win32 Delf Os 프록시를 적극적으로 수정하는 단계

Steg För Att åtgärda Win32 Delf Os Proxy Trojanproblem

Schritte Zur Behebung Von Win32-delf-OS-Proxy-Computervirenproblemen

Действия по устранению проблем с троянскими программами Win32 Delf OS

Pasos Para Solucionar Problemas De Malware De Proxy Win32 Delf Os