Table of Contents

In questa guida, potremmo identificare alcune possibili cause che potrebbero corrispondere a un criterio e quindi suggerire possibili soluzioni che gli acquirenti possono provare a risolvere.

PC lento?

Il nostro contratto per proteggere i clienti dalle vulnerabilità in diversi software, servizi e dispositivi include la fornitura di avvisi di sicurezza e aggiornamenti di guida che risolvono i punti deboli quando vengono segnalati a Microsoft. Vogliamo anche essere trasparenti nei confronti di questi clienti e dei nostri clienti quando indaghiamo sulle difficoltà di sicurezza. Questo documento aiuta a descrivere i criteri utilizzati da questo Microsoft Security Response Center (MSRC) per scoprire se una vulnerabilità rilevata modifica la versione corrente e anche quella attualmente supportata di Windows tramite la manutenzione e/o forse se è disponibile anche una versione successiva di Windows Person rattoppato. Solo per le vulnerabilità di Windows, la manutenzione viene praticata sotto forma di avviso di sicurezza, aggiornamento o istruzioni correlate, la maggior parte delle quali vengono scritte il martedì di aggiornamento (il secondo martedì di quasi ogni mese).

Criteri di sicurezza

I valori utilizzati da Microsoft per valutare la volontà di un aggiornamento di sicurezza o una raccomandazione per la nuova vulnerabilità scoperta includono la risposta a due domande chiave:

- La frenesia viola la funzione o lo scopo del confine di sorveglianza, noto anche come funzione di sicurezza?

- Ultimamente è stata raggiunta la profondità di vulnerabilità della barra dei servizi?

Come vengono gestiti gli avvisi nel Centro conformità Microsoft?

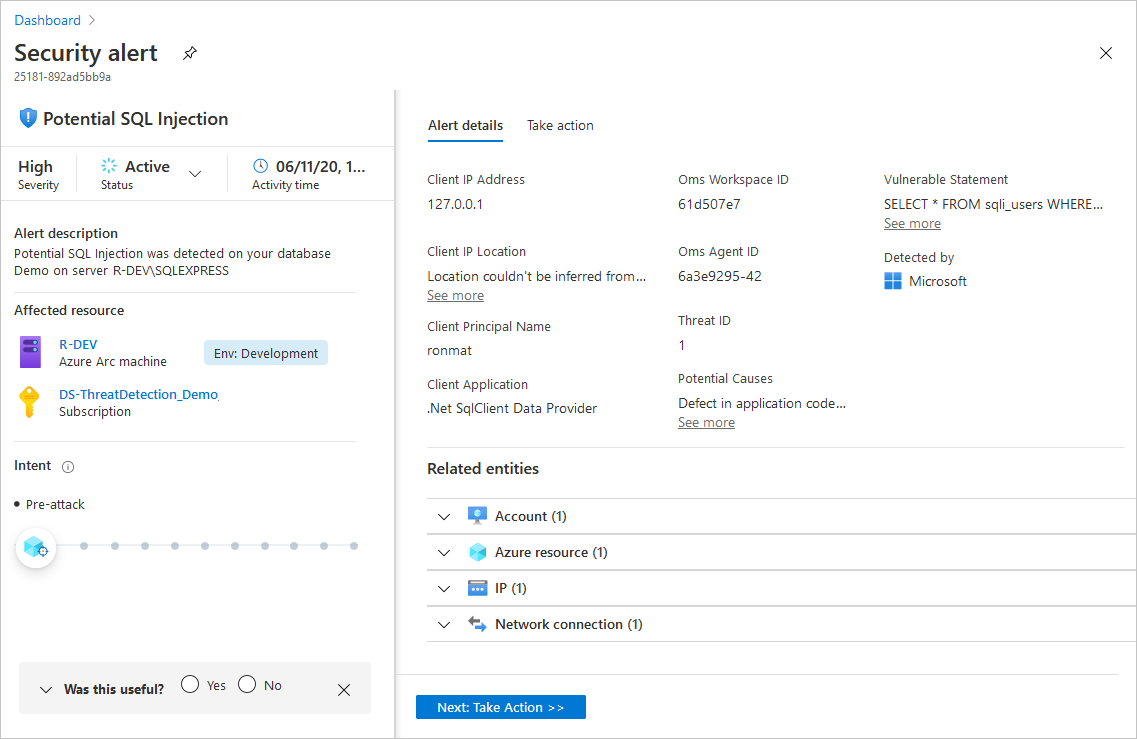

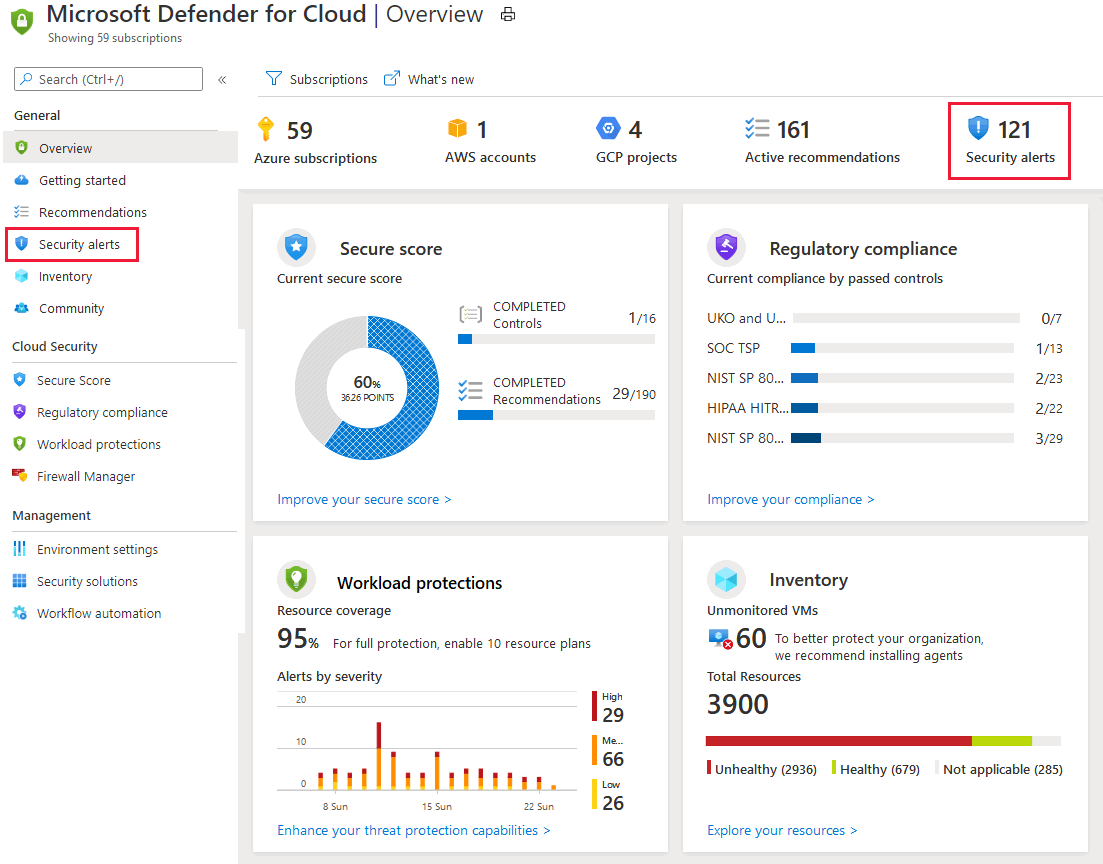

Gli avvisi che l’amministratore o altre persone vedono nella pagina degli avvisi sono determinati tramite i ruoli assegnati all’utente. Per molte informazioni, vedere Autorizzazioni RBAC necessarie per il rilevamento degli avvisi. Un amministratore gestisce gli avvisi in ciascuno dei Centri di conformità. La gestione degli avvisi consiste nella definizione di potenti stati di avviso per facilitare il monitoraggio della gestione delle ispezioni.

Se la risposta a entrambe queste incertezze è positivaTuttavia, Microsoft consiglia vivamente di risolvere la vulnerabilità con un aggiornamento di sicurezza fondamentale insieme a/o best practice applicabili a queste offerte interessate e supportate, se disponibili in commercio. Se la risposta a una qualsiasi delle domande potrebbe essere no, la vulnerabilità verrà considerata per impostazione predefinita per la versione successiva o di produzione relativa a Windows, ma non verrà scoperta tramite un vero e proprio aggiornamento di sicurezza o una guida, sebbene possano rimanere eccezioni.

Questo documento discute le vulnerabilità più quasi sempre segnalate, ma data la progettazione del panorama della sicurezza in continua evoluzione, potrebbero esserci vulnerabilità che non forniscono questi criteri, oppure i criteri potrebbero essere ristrutturati in base ai cambiamenti nel panorama minacciato. Microsoft corregge le vulnerabilità della sicurezza in base al tipo di rischio che rappresentano per i clienti e può decidere in qualsiasi momento di correggere un indirizzo in base principalmente al rischio accettato, possibilmente senza rivelare questo indirizzo.

Limitazioni e funzionalità di sicurezza che Microsoft vuole supportare direttamente

Il software, i servizi ei dispositivi Microsoft si basano su una serie di opzioni e vincoli di sicurezza essenziali che sono alla base della sicurezza e dei componenti da cui dipendono i nostri strumenti per proteggerci. Obiettivi.

Limiti di sicurezza

Il margine di sicurezza fornisce la separazione diagnostica di codice e dati, questo indica anche la sicurezza di un dominio con diversi livelli di attendibilità. Ad esempio, la separazione tra il sistema kernel e la modalità utente è una limitazione di sicurezza classica significativa e quindi semplice. Le app Microsoft sono soggette a diverse restrizioni di sicurezza per separare i dispositivi sulla rete, le macchine virtuali e i programmi per computer nel dispositivo. La tabella seguente elenca praticamente tutte le restrizioni di sicurezza che Microsoft ha posto per Windows.

Signorina *

Alcune funzionalità e configurazioni di Windows sembrano probabilmente non essere progettate specificamente per fornire limiti di sicurezza efficaci. Questi componenti sono mostrati nell’uso della tabella.

Quali sono forse i criteri per la manutenzione di Microsoft Security?

Criteri del servizio di sicurezza I principi che Microsoft utilizza per valutare indipendentemente dall’implementazione di un aggiornamento della sicurezza o indicazioni lungo una vulnerabilità scoperta includono le risposte a due domande fondamentali: una vulnerabilità viola lo scopo oltre all’intento specifico di una limitazione di sicurezza e – o eventualmente la sicurezza caratteristiche?

* Nota. L’elenco delle candidature non è esaustivo ed ha lo scopo di rivelare i dispositivi che spesso vengono scambiati per limitazioni. Ritardo, consegne non sono considerate restrizioni se non espressamente comunicate come tali.

Funzioni di sicurezza

Le funzionalità di sicurezza verranno presto ampliate più a lungo delle restrizioni di sicurezza per fornire una protezione efficace contro le minacce personalizzate. In alcuni casi, il ruolo di una funzione di sicurezza è fornire una protezione robusta rispetto a . minacce e si prevede inoltre che per te non ci siano controlli del progetto che impediscano alla funzione di sicurezza di raggiungere direttamente questo obiettivo. Per le funzionalità di sicurezza di questa categoria, Microsoft intende utilizzare il servizio per affrontare le vulnerabilità sospette, disponibile come riepilogato in generale nella tabella seguente.

Funzioni di protezione complete

In alcuni reparti, un’enorme funzione di sicurezza può difendersi completamente da una preoccupazione senza essere in grado di offrirti una copertura assicurativa affidabile. Queste funzioni di sicurezza sono comunemente indicate sotto forma di scaglioni in profondità functions.protection, oppure possono finire per essere mitiganti perché forniscono sicurezza aggiuntiva, ma possono anche avere vincoli di progettazione che impediscono a tutte le minacce di essere completamente contrastato. Bypassare ciascuna delle nostre funzionalità di difesa in profondità, e di per sé, non è una rivelazione uno a uno, poiché l’attaccante deve anche stare attento a una vulnerabilità che colpisce il margine di sicurezza o deve ricorrere a metodi specializzati. Ulteriori, per esempio, attraverso l’ingegneria dei social network per raggiungere determinati, una sorta di fase iniziale di minare il dispositivo.

La tabella seguente elenca i servizi di sicurezza definiti da Microsoft per la protezione multilivello che non dispongono di un buon piano di manutenzione solido. Qualsiasi vulnerabilità o soluzione che interessa molte di queste funzionalità di sicurezza non dovrebbe essere corretta in caso di mancato pagamento, ma potrebbe essere corretta in una futura introduzione. Molte di queste funzionalità sono infatti continuamente accelerate con ogni versione del prodotto e possono quindi essere coperte anche da servizi attivi soggetti a errori.

In alcuni casi, la protezione delle funzionalità di sicurezza multilivello potrebbe davvero richiedere una dipendenza che la manutenzione standard per la manutenzione non ha preso in considerazione. Pertanto, anche in caso di mancato pagamento, queste caratteristiche di sicurezza multilivello non soddisfano i requisiti del servizio. Un esempio di questo fatto è visto con le macchine virtuali schermate, che a loro volta dipendono da un amministratore che in teoria non può compromettere il kernel, noto anche come processo di lavoro della macchina virtuale (vmwp), che è difeso con Protected Process Light (PPL). In questo esempio, il PPL del gestore del kernel non viene mantenuto per impostazione predefinita.

PC lento?

ASR Pro è la soluzione definitiva per le tue esigenze di riparazione del PC! Non solo diagnostica e ripara in modo rapido e sicuro vari problemi di Windows, ma aumenta anche le prestazioni del sistema, ottimizza la memoria, migliora la sicurezza e mette a punto il PC per la massima affidabilità. Allora perché aspettare? Inizia oggi!