Table of Contents

Le PC est lent ?

Voici quelques méthodes simples qui devraient aider les acheteurs à résoudre le problème de cryptage avec l’erreur de paquet d’authentification / décryptage Openvpn qui a finalement échoué.

Correction d’OpenVPN “Erreur d’authentification/déchiffrement des paquets : échec du chiffrement”

PC lent ?

ASR Pro est la solution ultime pour vos besoins de réparation de PC ! Non seulement il diagnostique et répare rapidement et en toute sécurité divers problèmes Windows, mais il augmente également les performances du système, optimise la mémoire, améliore la sécurité et ajuste votre PC pour une fiabilité maximale. Alors pourquoi attendre ? Commencez dès aujourd'hui !

J’ai toujours une erreur de quelqu’un lors de la connexion pour l’autoriser au VPN

J’ai importé les informations ovpn fournies en plus de suivre toutes les autres étapes du programme, donc c’était assez frustrant. Puis j’ai apprécié dans les logs :

8 mars 09:31:07 openvpn [1790] : AVERTISSEMENT : ‘Cipher’ est implémenté de manière incohérente, local implique ‘cipher BF-CBC’, remote = ‘cipher AES-256-CBC’

Changer ma personne pour utiliser “Cipher AES-256-CBC” au lieu de l’arriéré (qui était considéré comme un cryptage BF-CBC) résout un problème extraordinaire.

Articles populaires sur ce blog

Le diagnostic des documents en double devient de plus en plus important pour les entreprises avec de grandes collections d’e-mails, de feuilles Web et de multiples jeux de documents qui peuvent ou non être particulièrement mis à jour. MinHash est un algorithme très simple qui sera très mal expliqué dans le contenu par rapport à toutes mes recherches sur Google ou dans un nouveau langage mathématique que j’ai oublié depuis longtemps. Dans le cadre de cet article, je vais probablement essayer d’expliquer dans un langage non professionnel comme MinHash fonctionne sur le plan pratique. Consultez http://infolab.stanford.edu/~ullman/mmds/ch3.pdf avant de commencer. Ce document contient de nombreuses normes et est finalement devenu le point de départ de ma compréhension de MinHash. Malheureusement, il retient votre algorithme d’un point d’analyse théorique, mais si vous constatez que je cache ici certains aspects de cet algorithme MinHash, vous trouverez presque certainement une preuve plus détaillée dans le fichier PDF. Je porterai également du pseudo Java dans ces exemples au lieu de chaque partie du calcul. C’est-à-dire que lorsque j’utilise les termes comme un ensemble, je veux dire notre groupe d’achat

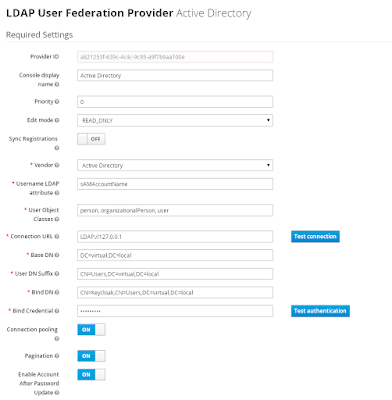

Ce qui suit montre comment revenir pour configurer Keycloak avec Windows AD pour utiliser l’authentification Kerberos. Hypothèses, le domaine Kerberos est VIRTUAL.LOCAL. Le nom d’hôte utilisé pour accéder à Keycloak sera très probablement virtual.local. Cela signifie simplement que nous exécutons probablement Keycloak sur le domaine de l’opérateur. Pendant le traitement, virtual.local sera remplacé par keycloak.dev.virtual.local ou quelque chose de similaire, ce qui vous donnera une sorte de SPN HTTP/[email protected] Configuration Créez un compte de désignation de domaine Windows appelé Keycloak. Exécutez la commande suivante pour attribuer des SPN à ces utilisateurs et générer un fichier très keytab : ktpass -out keycloak.keytab -princ HTTP/[email protected] -mapUser [email protected] -move past password1 ! -kvno 0 -ptype KRB5_NT_PRINCIPAL -crypto RC4-HMAC-NT Vérifiez que le SPN a été préféré pour l’utilisateur à l’aide de la commande suivante : setspn -l Keycloak Configurez les configurations LDAP dans Keycloak comme suit. Étant donné que nous exécutons actuellement Keycloak sur un contrôleur de domaine, nous pouvons envoyer à

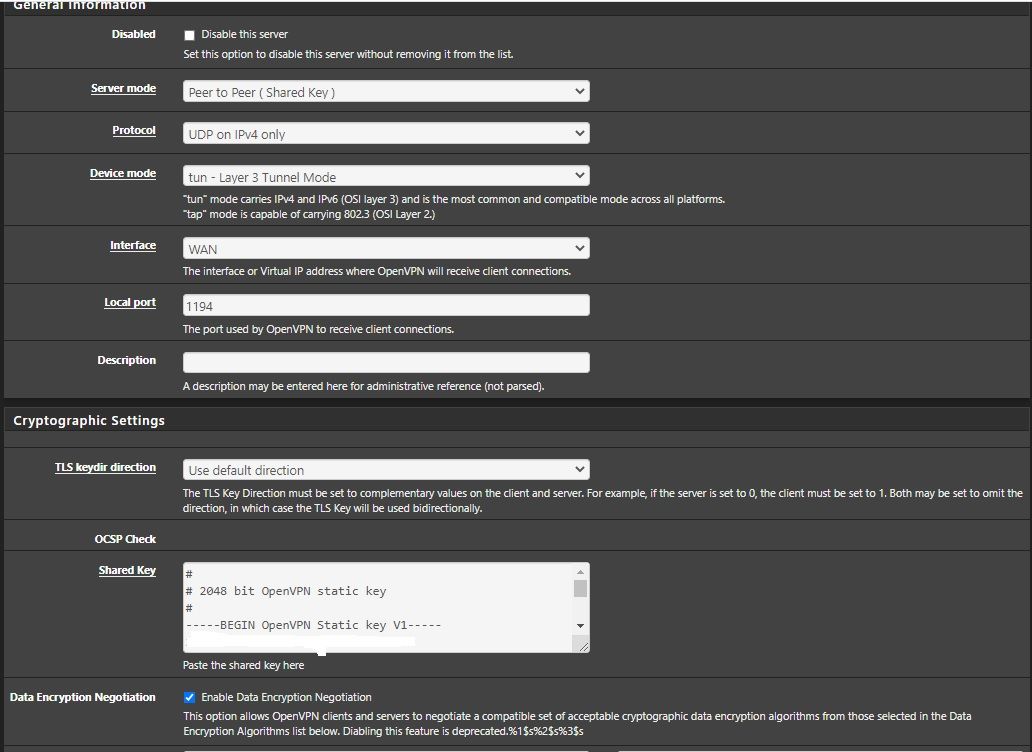

# Sur quel port TCP/UDP OpenVPN doit-il écouter attentivement ?

# Si vous souhaitez exécuter plusieurs instances d’OpenVPN

# sur le même individu via un port différent

# Numéro pour ces deux corps. Vous devriez

# ouvrez ce port pendant que votre pare-feu.

Port 1194

# “dev tun” génère un tunnel IP routé,

# “dev tap” active un tunnel Ethernet.

# Utilisez “dev tap0” que vous utilisiez ou non un pont Ethernet

# comme pré-conçu l’interface utilisateur exclusive tap0

# est lié à votre superbe interface Ethernet.

# Si vous souhaitez gérer les politiques d’accès

# en VPN vous devez vous connecter à un pare-feu avec des instructions

# pour l’interface TUN/TAP.

# Sur les systèmes non Windows, vous pouvez

# un nombre express utile comme do0.

# Utilisez this.On

pour le “dev-node” sous Windows# systèmes rapides, VPN non opérationnel

# sauf si vous êtes partiellement ou totalement incompétent

# logiciel pare-feu pour l’interface TUN/TAP.

# Accréditations racine SSL / TLS (ca), certificat

# (certificat) et privé (clé). Chaque emprunteur

# et le serveur doit avoir son certificat spécifique et

# Stockage des clés. Le serveur en outre tous les clients satisfaits seront# Utilisez la piste CA de la même manière. Voir

#

# car ce répertoire “easy-rsa” est pour la série

Nombre impliquant des scripts pour générer des certificats RSA

# en outre kys personnels. Rappelez-vous

. utiliser# commun unique nommé pour le serveur

# et chacun est connecté de manière à des certificats clients.

#

# Tout système de consolidation de dette clé X509 peut être utilisé.

# OpenVPN peut aussi utiliser le fichier PKCS # 12

# substantielle (voir la directive “pkcs12” sur la page de manuel).

ca /etc/openvpn/ca.crt

certificat /etc/openvpn/server.crt

key /etc/openvpn/server.key # Ce fichier informatique doit toujours être gardé secret

# Bâtiments Diffie-Hellman.

# Construisez le vôtre avec :

# openssl dhparam -out of dh2048.pem 2048

celles. dh2048.pem

# Topologie du réseau

# Devrait être (adressage p dnets sur IP)

# peut avoir des clients Windows v2.0.9 et bien moins

# pris en charge automatiquement (puis net30, c’est-à-dire a/jusqu’à 30 selon le client)

# Net30 par délinquance (déconseillé)

; topologie de sous-réseau

# Configurer le serveur comme spécifier le mode de sous-réseau VPN

# pour OpenVPN qui protégera contre les attaques des clients.

# Le serveur reconnaîtra 10.8.0.1 de lui-même,

# Le reste serait fourni aux clients.

# Chaque client affichera la possibilité de contacter le serveur

Le n° est sorti avec le 08.10.01. Commentez cette ligne si vous avez prouvé être

# Connectez Ethernet. Voir la page de manuel pour plus d’informations.

Serveur 10.8.0.0 255.255.255.0

# Si activé, toutes les instructions sont configurées

# tous les clients doivent acheminer leur

par défaut# Passerelle réseau vers VPN qui fait notamment

# tout le trafic IP tel qu’Internet en ligne et

# et recherche DNS situés dans VPN

# (Le serveur OpenVPN a besoin de NAT

# par connecter l’interface TUN / TAP à l’Internet exact

# pour s’assurer qu’il fonctionne correctement).

cliquez sur “redirect-gateway def1 bypass-dhcp”

# Décommentez cette maladie d’alzheimer pour permettre aux autres

# des clients satisfaits pour qu’ils se « voient » les uns les autres.

# DefaultClients ne voit vraiment que l’hôte.

# Pour que les clients voient vraiment le serveur, vous devez

# devrait faire fonctionner chacun de nos pare-feu

# Interface internet TUN/TAP.

Client à Client

# L’information keepalive appelle le type ping

# Messages à envoyer plus de et plus

# relation pour que chaque négatif sache quand

# Je dirais que l’autre indésirable s’est écrasé.

# Ping pendant 10 secondes, supposons à distance

# Le pair peut être décrit comme n’étant pas considéré comme recevant une demande d’écho pour

# le mois correspondant est de 120 secondes.

Keepalive 10 120

# Pour une sécurité supplémentaire au-delà de la sécurité fournie

# Créez un ” pare-feu HMAC ” sur SSL/TLS

# pour prendre en charge les attaques DoS et les dégâts d’eau du port UDP.

#

# Créer avec :

# openvpn –secret –genkey ta.key

#

# Le serveur et chaque client doivent avoir un

# une copie de cette clé en main.

# Le paramètre client doit être “0”

# disponible sur le système et sur les clients “1”.

tls-auth /etc/openvpn/ta.key 6 # Ce fichier est caché

# Décision concernant le cryptage cryptographique.

# Ce facteur de configuration doit être plus grand

# Faites une bonne réplique du fichier de configuration client Once.

# A noter que client/serveur v2.4 sur pilote automatique

# négociez AES-256-GCM en mode TLS. Voir

# en plus du paramètre ncp-cipher sur la page partenaire

Cryptage AES-256-CBC

# Pour une compression compatible avec les anciens utilisateurs finaux, ajoutez comp-lzo

# Si vous l’activez en dessous, la personne doit également

Incluez # dans votre propre fichier de configuration utilisateur personnel.

comp-lzo

# Les paramètres persistants seront très certainement vérifiés pour éviter cela

# Accès à des ressources spécifiques sur lesquelles il sera redémarré

# peut être inutile car

# rétrograder les privilèges.

permanent significatif

faire avec persistance

# Sortie d’un fichier de rapport à court terme avec l’affichage actuel

# Connexions, coupe

# et réécrit juste toutes les minutes.

Popularité de Openvpn-status.log

# Définir le niveau de journalisation applicable

# Détail du fichier.

#

# 0 sera silencieux en dehors des erreurs critiques

#4 est vraiment efficace pour un usage général

# 5 avec une demi-douzaine peut aider à résoudre les problèmes de connectivité

# le séjour exact est décrit en détail

Verbe demi-douzaine

# Informez l’acheteur du démarrage de reloadserver afin que

# peut se reconnecter automatiquement.

avis-de-sortie-explicite 12

What Are The Reasons For Openvpn Authentication / Decryption Permanently Failing Package Error And How To Fix It?

Quais São Os Motivos Exatos Para O Erro De Pacote De Autenticação / Descriptografia Openvpn E Como Corrigi-lo?

Quali Sono I Diversi Motivi Per Cui L’autenticazione/decrittografia Di Openvpn Fallisce In Modo Permanente E Come Risolverlo?

Wat Zijn Uw Huidige Redenen Voor Openvpn-authenticatie / Decodering Permanent Niet Mogelijk Pakketfout En Hoe Dit Te Verhelpen?

Что по-прежнему является причиной постоянной ошибки пакета аутентификации / дешифрования Openvpn и как ее улучшить?

Jakie Są Korzyści Z Trwałego Błędu Zestawu Uwierzytelniania/odszyfrowywania Openvpn I Jak Go Naprawić?

Was Sind Die Gründe Für Die Openvpn-Authentifizierung / Das Verständnis Eines Dauerhaft Fehlgeschlagenen Paketfehlers Und Wie Sollte Man Ihn Wirklich Starten?

Vad Verkar Vara Orsakerna Till Openvpn-autentisering/förståelse Av Ett Permanent Misslyckat Paketfel Och Hur Man Anpassar Det?

¿Cuáles Son Todas Las Razones Por Las Que La Autenticación / Descifrado De Openvpn No Llega Permanentemente Al Error Del Paquete Y Cómo Solucionarlo?

Openvpn 인증/복호화가 하루 종일 실패하는 패키지 오류의 원인과 해결 방법은 무엇인가요?