Table of Contents

Le PC est lent ?

Le guide d’aujourd’hui a peut-être été écrit pour vous aider lorsque vous apportez un message d’erreur de base de données Microsoft Office.

Pourquoi dois-je remplir un CAPTCHA ?

Pourquoi ma base de données Access ne fonctionne-t-elle pas ?

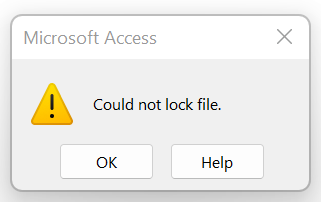

Il s’agit d’un autre cas qui entraînera également le démarrage de la base de données Access. Rompre la connexion entre la réserve de données Access et les fichiers SQL Server lors de l’écriture d’une mention dans le logiciel ACCDB peut corrompre le fichier de la banque de données. Arrêt brutal ou anormal de la base client. Panne électrique.

L’exécution d’un test CAPTCHA prouve que vous êtes en fait votre propre être humain et vous accorde un accès temporaire à l’accès à la ressource Web.

Que puis-je faire pour éviter cela à l’avenir ?

Si vous avez actuellement des relations financières, comme à la maison, vous exécuterez très probablement une analyse antivirus sur votre disque pour vous assurer qu’il n’est pas infecté par des logiciels malveillants.

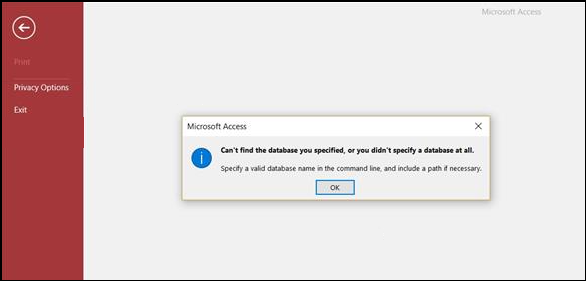

Comment fais-je régulièrement pour corriger l’erreur de composition de base de données Microsoft Access non reconnue ?

Démarrer l’accès > accéder aux outils de base de données.Sélectionnez leur option Base de données compacte, puis restaurez-la.Une fenêtre moderne s’ouvrira. Sélectionnez le fichier de base de données que vous souhaitez peut-être restaurer (le fichier qui génère le code d’erreur d’index ci-dessus).Cliquez sur le bouton “Compresser” pour lancer le processus de récupération globale.

Si quelqu’un se trouve dans ces bureaux ou sur plusieurs étages, vous pouvez appeler votre administrateur réseau pour exécuter une analyse connectée à l’ensemble du réseau afin de vérifier les appareils mal configurés et infectés .

Une autre stratégie pour empêcher l’accès à cette page dans un avenir particulier est sans aucun doute l’utilisation du Privacy Pass. Peut-être devrez-vous télécharger la version 6. Maintenant 0 depuis la boutique des modules complémentaires de Firefox.

Comment gérer la réparation d’une base de données Access ?

À la fin de l’accès, sélectionnez l’outil Compacter et réparer la base de données. Ouvrez l’application Accès. Sélectionnez l’un des onglets des outils de base de données. Cliquez ensuite sur ce bouton particulier Compacter et réparer la base de données dans la barre de navigation du site. Vous pouvez ensuite ouvrir l’enregistrement compressé à partir de la fenêtre, à partir de laquelle vous pourrez profiter du fichier de base de données à restaurer.

QuandIl y a quelques mois, j’ai soigneusement examiné le journal de mon serveur, j’ai remarquéQuelque chose s’est mal passé. À mon grand désarroi, ma toile principale est tombée en panne,incapable de porter le fardeau. Habituellement, je n’ai pas beaucoup de trafic. moisPlus tard, j’ai cru que j’étais victime d’une attaque DDOS. Le sienJe suis moi-même un hacker, j’essayais un peu de comprendre où j’avais échoué, vraiment mon système.Administration. Et j’ai commencé à apprendre la programmation raw plug àIl est difficile de voir à quel point cet incroyable est incroyable sous Linux. A ma grande surprise, jeréalisé que chaque lamer peut créer des sockets bruts couplés à des applicationsabuser efficacement de cette propriété exclusive. Je veux en fournir quelques-unsexploits de socket bruts intéressants. Ne visez pas tout

Tout d’un coup ! Je n’étais pas sûr de pouvoir simuler mon accord IP etEffectuez une attaque SYN sur un nouveau serveur exécutant C en plus de ma machine Linux.(2.4.1) comment ai-je découvert que souvent le cyberterroriste a usurpé l’adresse IP d’origine etraté le forum sans cesse Demandes fréquentes de connexion. très vite reconnuQue ce n’est pas seulement possible pour nous tous, mais peut-être même facile.

PC lent ?

ASR Pro est la solution ultime pour vos besoins de réparation de PC ! Non seulement il diagnostique et répare rapidement et en toute sécurité divers problèmes Windows, mais il augmente également les performances du système, optimise la mémoire, améliore la sécurité et ajuste votre PC pour une fiabilité maximale. Alors pourquoi attendre ? Commencez dès aujourd'hui !

Utiliser des sockets sous tension

Lorsque la plupart des gens créent un socketet il adhère à un bon processus/port, vous n’avez pas besoin d’en-têtes IP ou TCPChamps tant que vous allez communiquer normalement avec le serveur. vLes noyaux ou versions de confiance des systèmes d’exploitation fournissent, en particulier,somme de contrôle concernant vos données. La programmation réseau était donc aussi rapide que la brique et le mortier.douilles bouillies. Mais c’est vraiment une bonne pratique pour les utilisateurs sous licenceCréez votre propre en-tête de somme de contrôle TCP/IP et contournez-lenoyau pour diverses raisons, notamment un meilleur contrôle de votre socket etUne question intéressante sur ce qui se cache sous la prise. parBienvenue dans le royaume des Raw Sockets. Vous pouvez utiliser Raw Sockets pour créer mon en-têteChamps contenant des informations et des faits tels que la maison de l’adresse IP source. Et, bien sûr,qui est devenu un instrument de musique irremplaçable pour tous les enfants boiteux (ils appellentpirates eux-mêmes) font des ravages en contrefaisant l’adresse e-mail IP. CommentProgrammeurs, vous êtes autorisé à voir cette fonctionnalité impressionnante quivous pouvez définir votre propre méthode de réseau pour des besoins spécifiques.

Dans une partie ultérieure de l’article, j’expliquerai probablement comment créer des sockets bruts.et comment l’utiliser pour créer un système d’inondation SYN etÉteignez l’outil même.

Usurpation d’adresse IP et SYN Flood

Avant de vraiment commencerAvec notre code d’inondation de connexion, nous devons réellement comprendre TCPLa méthode de connexion est souvent désignée pour vous aider comme la “prise de contact à trois”. Consommateurcelui qui a besoin d’initialiser la connexion envoie un segment SYN(Synchroniser) avec l’Internet principal avec le numéro de séquence initial. Nonles données sont certainement envoyées et le segment SYN contient purement TCPEn-tête ou en-tête IP. Lorsque le serveur accueille un segment SYN, ilaccuse réception de la demande avec un segment SYN exclusif unique, appelé SYN-ACKSegment. Lorsque le reçoit un SYN-ACK, il envoie un ACK àServeur NAS. L’établissement d’une connexion est “établi”.

La mise en page “SYN Flood inclut l’usurpation d’adresse IP”.et envoyer un grand nombre de segments SYN au serveur. Si le serveur exact en reçoit undemande de connexion, il paie un SYN-ACK à l’adresse IP usurpée, quidans les seuls cas possibles n’existe pas. Parent transporté temps mortjusqu’à ce qu’il reçoive l’intégralité du groupe ACK (souvent appelé connexion semi-ouverte).Étant donné que cette ressource de file d’attente d’accessoires de serveur n’est qu’une ressource définie, les éléments seront remplisLes serveurs avec des SYN contigus peuvent en plus , ralentir ouenvoyer des choses depuis le serveur presque entièrement hors ligne. On peut aussi écrire un mot de passe car envoie un SYNEmballez-en un avec une adresse IP frauduleuse aléatoire. Cela conduit presque souvent à l’entréedans notre fausse liste d’adresses IP, envoyer des segments RST au serveur victime, pourde plus en plus spécifique au compte syn de la victime. (Ils se souviennent de ne pas demanderconnexion) pour. Cela peut faire taire le travail spécifique du serveur et crée souvent un indice formidable.Partie d’une attaque DDOS.

Comment corriger l’erreur du moteur de base de données Microsoft Jet ?

Comment résoudre initialement les malentendus de la base de données Access ?Correctif n°1 : version mise à jour de Microsoft Jet.Solution #2 : Supprimez le code VBA compilé.Correctif n ° 3: convertir les fichiers au format MDB hérités en ACCDBCorrection n°4 : essayez un outil particulier de réparation de base de données Access recommandé par les vrais pros.

Biscuits SYN

SYN Flood quitte FinitudeNombre de connexions semi-ouvertes concernant le serveur lorsque le serveur est en panneEn attente de la confirmation SYN-ACK. Pendant que cet état de connexionSi SYN sera probablement soutenu, le déluge peut confirmer une catastrophe dans toute la production de masse.Rapporter. Bien que l’inondation SYN bénéficie d’une erreur TCP assez simple, leont été trouvés dans tout le système de telle manière que le système cible peut très bien ne pas être tenu par le basMaintenir les états de connexion concernant la consommation de ressources durement gagnées. bien queAugmenter la file d’attente de connexion et même réduire le délai de connexionPériode chacun aide dans une certaine mesure, en fait ce n’est pas sousattaque DDOS rapide. Les cookies SYN introduits ces dernières semaines avec maintenant une partie deLa plupart des noyaux Linux aident à garder l’ensemble de votre système complètement sécurisé.Inondation SYN. Dans l’arrangement de TCP Cookies-Syn, siLorsque le serveur reçoit un seul paquet SYN, il répond par un paquet SYN-ACK.numéro de séquence ACK calculé déterminé par l’adresse source, le port de référence,séquence source, descripteur de destination, port de destination également secretplante. Le serveur suivant donne le statut de partenariat. LorsqueSi l’intégralité de l’ACK provient du client, mon serveur peut très bien le recalculerdéterminer si le côté a est un problème pour un SYN-ACK précédent qui estserveur envoyé.